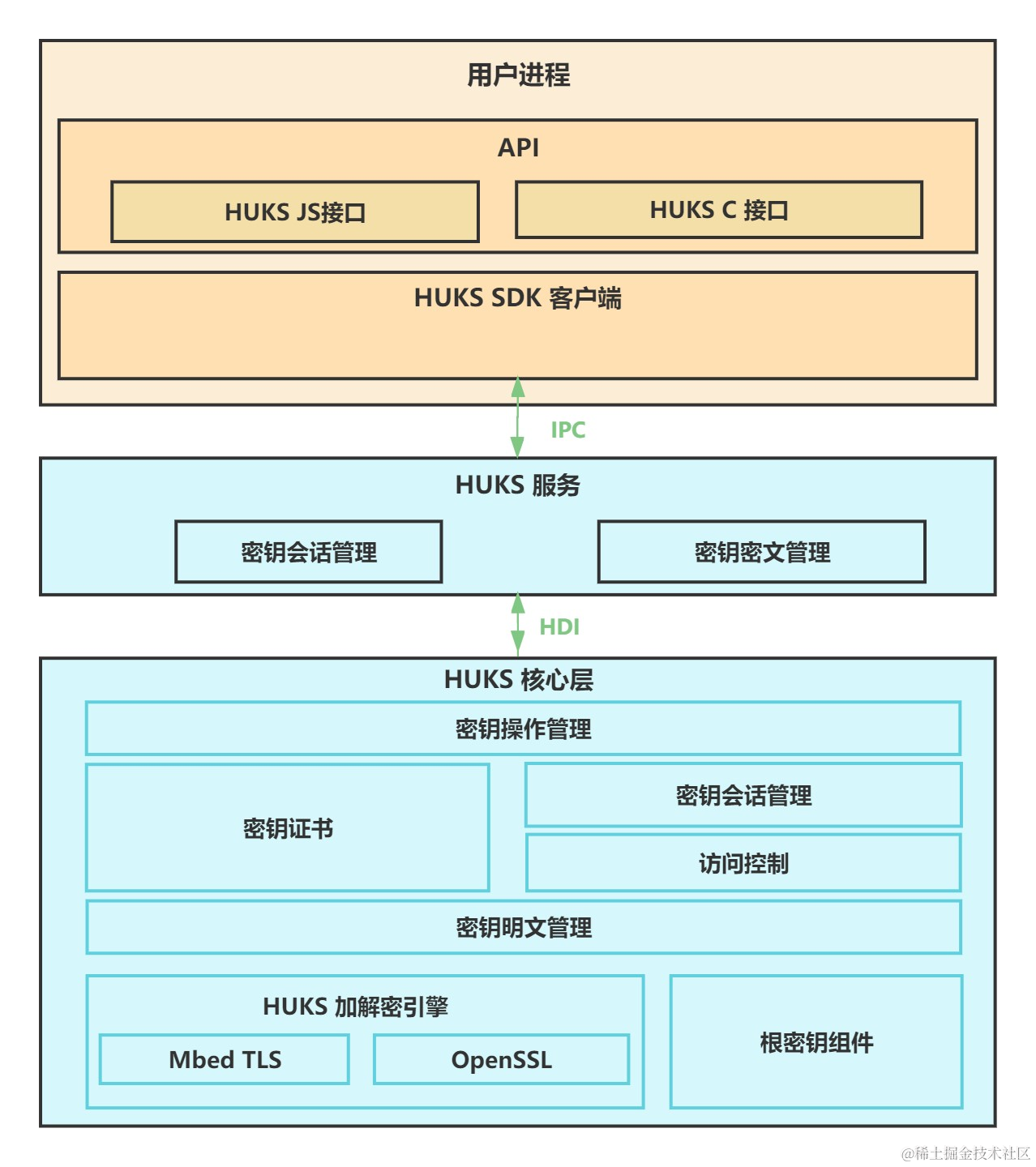

密鑰生成介紹及算法規格

當業務需要使用HUKS生成隨機密鑰,并由HUKS進行安全保存時,可以調用HUKS的接口生成密鑰。

注意: 密鑰別名中禁止包含個人數據等敏感信息。

開發前請熟悉鴻蒙開發指導文檔 :[gitee.com/li-shizhen-skin/harmony-os/blob/master/README.md]

- 隨機生成:指HUKS在生成密鑰時,利用密碼學安全的偽隨機數,提高密鑰的隨機性、不可預測性以及不可重現性,確保生成的密鑰難以被推測。

- 安全保存:指通過HUKS生成的密鑰,除了非對稱密鑰中的公鑰外,密鑰的全生命周期(從生成到銷毀)均只能由HUKS在安全存儲區使用,且生成的密鑰文件不能被除HUKS以外的任何業務直接訪問。即使是生成密鑰的業務,后續也只能通過HUKS提供的接口執行密鑰操作,從而獲取操作結果。

支持的算法

以下為密鑰生成支持的規格說明。

面向OpenHarmony的廠商適配密鑰管理服務規格分為必選規格和可選規格。必選規格為所有廠商均支持的算法規格。而對于可選規格,廠商將基于實際情況決定是否實現,如需使用,請查閱具體廠商提供的說明,確保規格支持再使用。

建議開發者使用必選規格開發應用,可保證全平臺兼容。

| 算法 | 支持的密鑰長度 | API級別 | 是否必選規格 |

|---|---|---|---|

| AES | 128、192、256 | 8+ | 是 |

| RSA | 512、768、1024 | 8+ | 否 |

| RSA | 2048、3072、4096 | 8+ | 是 |

| HMAC | 8-1024(含),必須是8的倍數 | 8+ | 是 |

| ECC | 224 | 8+ | 否 |

| ECC | 256、384、521 | 8+ | 是 |

| ED25519 | 256 | 8+ | 是 |

| X25519 | 256 | 8+ | 是 |

| DSA | 512-1024(含),8的倍數 | 8+ | 否 |

| DH | 2048 | 8+ | 是 |

| DH | 3072、4096 | 8+ | 否 |

| SM2 | 256 | 9+ | 是 |

| SM4 | 128 | 9+ | 是HarmonyOS與OpenHarmony鴻蒙文檔籽料:mau123789是v直接拿 |

審核編輯 黃宇

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

API

+關注

關注

2文章

1510瀏覽量

62393 -

密鑰

+關注

關注

1文章

141瀏覽量

19851 -

鴻蒙

+關注

關注

57文章

2392瀏覽量

43050

發布評論請先 登錄

相關推薦

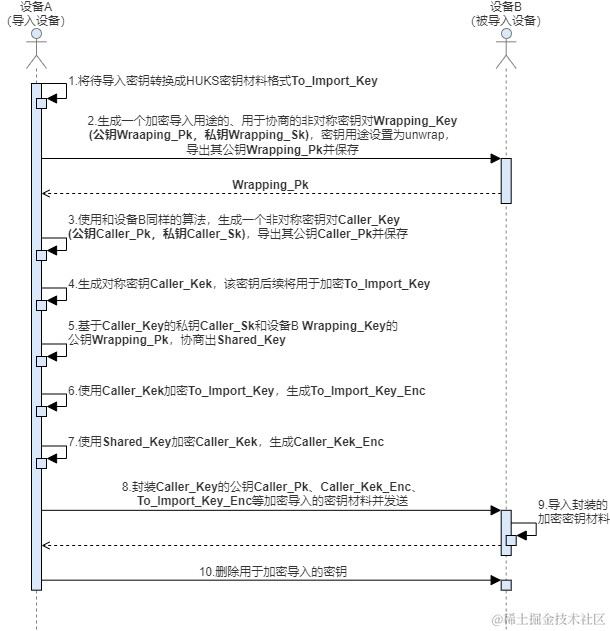

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 密鑰協商 C、C++

以協商密鑰類型為ECDH,并密鑰僅在HUKS內使用為例,完成密鑰協商。具體的場景介紹及支持的算法規格,請參考[

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰派生介紹及算法規格

在密碼學中,密鑰派生函數(Key derivation function,KDF)使用偽隨機函數從諸如主密碼或密碼的秘密值中派生出一個或多個密鑰。

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰證明介紹及算法規格

HUKS為密鑰提供合法性證明能力,主要應用于非對稱密鑰的公鑰的證明。

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 獲取密鑰屬性ArkTS

HUKS提供了接口供業務獲取指定密鑰的相關屬性。在獲取指定密鑰屬性前,需要確保已在HUKS中生成或導入持久化存儲的密鑰。

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰生成介紹及算法規格

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰生成介紹及算法規格

評論