5月2日訊 近日,負責美國最重要關鍵基礎設施的公司聘請了網絡安全公司 WhiteScope“入侵”其系統,并要求解釋入侵突破口和方式,以防范網絡攻擊威脅。

WhiteScope 創始人比利·里奧斯及研究團隊已發現飛機和汽車使用的通信系統存在漏洞。里奧斯曾是參加伊拉克戰爭的一名老兵,曾在谷歌擔任事件響應負責人。2014年,里奧斯在拉斯維加斯舉辦的黑帽大會上表示,他在爆炸物和毒品檢測設備 Morpho Itemiser 3 上發現硬編密碼。而網絡安全 WhiteScope 提供的所有核心服務,都是以探索供應鏈威脅為出發點進行。

為什么說供應鏈攻擊是核電站安全的“盲區”?

一般的網絡攻擊難以打破核電站的關鍵系統防御機制,資源雄厚的攻擊者不得不將目標轉移到它的供應鏈和生產基地,試圖尋找立足點和突破口。監管機構、經驗豐富的核電站員工或滲透測試人員也正在努力確保供應鏈的網絡安全。

測試供應鏈攻擊相當困難

里奧斯表示,供應鏈如今是一個巨大的盲區。測試某個環境和設備的安全性不難,但要測試供應鏈攻擊相當困難,因為它涉及到大量不同參與者之間的協調性。

美國核能監管委員會(NRC)的網絡安全官員吉姆·比爾茲利表示,一家標準的美國核電站具有約1000~2000項影響安全或應急準備的關鍵數字資產或數字組件和支持系統。許多模擬組件經常缺貨,核運營商、供應商有必須要進行嚴格的測試,以確保核電站安裝的設備無缺陷。

美國國土安全部(簡稱DHS)2018年3月發出警報稱,俄羅斯政府黑客一直瞄準美國核行業等領域,企圖利用第三方供應商安全性欠佳的網絡發起攻擊。

公開報道的核設施網絡攻擊事件不多,最臭名昭著的要數 Stuxnet 蠕蟲病毒,據傳這款蠕蟲病毒由美國和以色列聯合開發來攻擊伊朗的鈾濃縮設施。核運營商將關鍵系統與公共網絡隔離開來,許多這些系統只允許數據流向一個方向,從而屏蔽外部黑客。

越來越多嵌入式軟件的應用安全風險增加

大部分核電站是幾十年前修建的,且長期使用不包含數字組件的模擬設備,因而不會遭遇黑客攻擊。雖然此類設備將繼續應用在核電站以確保網絡安全和人身安全,但網絡安全運營商必須保證越來越多具有數字功能的設備安全。

國際原子能機構(IAEA)警告指出,壓力傳感器和流量計等在核電站的更新組件越來越多地使用嵌入式軟件。IAEA 發布的指南指出,在某些情況下,采購儀器的核電站員工可能并未意識到供應商的產品包含嵌入式軟件,供應商也并未在產品手冊中明確說明。

Stuxnet 攻擊事件說明,攻擊者可將惡意軟件偽裝成供應鏈中受信任的計算機程序。同時表明,識別供應鏈的入侵行為相當困難。

曾分析 Stuxnet 蠕蟲的安全專家利亞姆·奧莫楚曾指出,黑客正在尋找新途徑入侵網絡,例如現在已經出現的供應鏈攻擊。

盡管核設施經過了嚴格的設備測試,但軟件漏洞難以捉摸的本質意味著存在被利用的空間。核行業和外部研究人員的合作程度將會是供應鏈網絡安全的關鍵。

-

嵌入式軟件

+關注

關注

4文章

240瀏覽量

26729 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23534 -

核電站

+關注

關注

0文章

90瀏覽量

14234

原文標題:核電站安全的“盲區”:供應鏈攻擊

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

簡儀科技產品在核電站中的應用案例

東軟獲《電信和互聯網軟件供應鏈安全能力成熟度模型》第三等級認證

利用Minitab應對供應鏈中斷問題

紫光同芯榮獲金融科技供應鏈安全示范機構

核電站與傳統火電站的區別

核電站與可再生能源比較

核電站的工作原理 中國核電站發展現狀

比爾·蓋茨斥資數十億美元,啟動未來核電站項目

生成式AI之下,軟件供應鏈安全的升級更迫切

政策利好、產業起飛,我國18座核電站分布和產業鏈梳理

核電池技術探秘:核電池的基本原理及種類

戴爾榮獲Gartner供應鏈的最高榮譽“年度供應鏈突破獎”

掌控供應鏈,決勝市場:SCM供應鏈管理系統的戰略意義

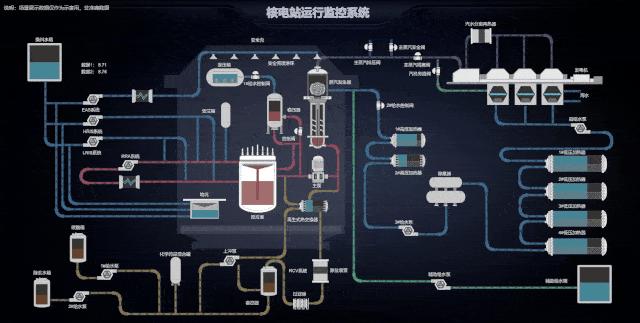

工業智能化之核電站發電流程組態界面監控系統

為什么說供應鏈攻擊是核電站安全的“盲區”?

為什么說供應鏈攻擊是核電站安全的“盲區”?

評論