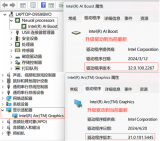

據(jù)報道,2018年曝光的處理器漏洞“幽靈”(Spectre)的新變種 Spectre v2近期被網(wǎng)絡(luò)安全專家發(fā)現(xiàn)。該漏洞主要影響英特爾處理器與Linux操作系統(tǒng)的結(jié)合使用設(shè)備。

來自阿姆斯特丹VU VUSec安全團隊的研究人員揭示了Spectre v2漏洞,他們同時提供了一款檢測工具,用以通過符號執(zhí)行方法,識別Linux內(nèi)核中的潛在可利用代碼塊,有助于減弱該問題對系統(tǒng)的影響。

但由于Spectre v2與現(xiàn)今處理器的推測執(zhí)行技術(shù)密切相關(guān),要完全修復此漏洞存在較大難度。推測執(zhí)行是一種提升性能的技術(shù),它讓處理器能夠預(yù)判接下來可能執(zhí)行的指令,提前進行處理,從而加速反應(yīng)時間。

然而,這種技術(shù)也會在CPU緩存中留下特權(quán)數(shù)據(jù)的痕跡,增加了安全風險,使得攻擊者有機會獲取這些數(shù)據(jù),如用戶密碼、加密密鑰、敏感個人或企業(yè)信息以及軟件代碼等。

攻擊方式主要分為分支目標注入(BTI)和分支歷史注入(BHI)兩類。前者通過操縱CPU的分支預(yù)測來執(zhí)行未授權(quán)的代碼路徑,后者則通過操縱分支歷史來導致特定代碼路徑的投機執(zhí)行,進而引發(fā)數(shù)據(jù)泄漏。

針對BTI攻擊,其對應(yīng)的CVE編號為CVE-2022-0001;針對BHI攻擊,其對應(yīng)的CVE編號為CVE-2022-0002;而最新的針對Linux的Spectre v2漏洞,其對應(yīng)的CVE編號為CVE-2024-2201。官方警告稱,黑客可能利用該漏洞繞過現(xiàn)有安全機制,讀取任意內(nèi)存數(shù)據(jù)。

英特爾已更新了針對Spectre v2的緩解措施,建議關(guān)閉非特權(quán)擴展伯克利數(shù)據(jù)包過濾器(eBPF)功能,開啟增強型間接分支限制猜測(eIBRS)及啟用監(jiān)控模式執(zhí)行保護(SMEP)。

-

處理器

+關(guān)注

關(guān)注

68文章

19408瀏覽量

231187 -

英特爾

+關(guān)注

關(guān)注

61文章

10008瀏覽量

172336 -

Linux

+關(guān)注

關(guān)注

87文章

11345瀏覽量

210397

發(fā)布評論請先 登錄

相關(guān)推薦

被曝工藝缺陷?英特爾13/14代酷睿CPU崩潰!官方回應(yīng):電壓異常

英特爾CES 2025發(fā)布全新酷睿Ultra處理器

英特爾發(fā)布酷睿Ultra 200S系列臺式機處理器

英特爾發(fā)布至強6性能核處理器

英特爾發(fā)布至強6處理器產(chǎn)品

選擇英特爾? 酷睿? 處理器家族,開啟智能計算新時代

英特爾酷睿Ultra處理器出貨量預(yù)計飆升

英特爾首款至強6處理器上市

英特爾CEO:AI時代英特爾動力不減

在英特爾酷睿Ultra處理器上優(yōu)化和部署YOLOv8模型

英特爾處理器+Linux發(fā)行版設(shè)備出現(xiàn)新型側(cè)信道缺陷,修復難度較大

英特爾處理器+Linux發(fā)行版設(shè)備出現(xiàn)新型側(cè)信道缺陷,修復難度較大

評論