只有 50% 的應(yīng)用程序安全問題是與代碼相關(guān)的缺陷。另外50%是設(shè)計級問題。如何解決這些問題:通過架構(gòu)分析。

Verizon對世界各地發(fā)生的大量違規(guī)和攻擊樣本進行年度評估,并分析導(dǎo)致重大攻擊的最常見問題和關(guān)鍵領(lǐng)域。在本文中,我們將討論Verizon報告中的三種特定安全事件模式,以及架構(gòu)分析評估如何幫助組織在軟件開發(fā)生命周期(SDLC)的早期檢測和預(yù)防這些問題。

銷售點 (POS) 入侵

銷售點 (POS) 入侵是指攻擊者試圖通過破壞運行 POS 應(yīng)用程序的計算機/服務(wù)器來捕獲支付數(shù)據(jù)。此類攻擊可能源于社會工程攻擊(如電話以獲取憑據(jù))到涉及多個步驟的更復(fù)雜的機制。過去三年的趨勢顯示POS攻擊持續(xù)增長(2013年有173次,2014年有196次,2015年有396次)。

通常,POS 入侵是由于使用弱身份驗證控制來遠程訪問存儲敏感信息(如用戶密碼或信用卡詳細信息)的系統(tǒng)。對于較小的組織,攻擊者通常通過猜測或暴力破解密碼來對 POS 系統(tǒng)進行直接攻擊,這可能是因為密碼復(fù)雜性策略較弱。對大型組織的攻擊通常包括多個步驟,攻擊者在以 POS 為目標之前會破壞其他系統(tǒng)。

過去妥協(xié)的一個主要因素是使用默認憑據(jù),但最近的轉(zhuǎn)變是被盜憑據(jù)。導(dǎo)致這些違規(guī)成功的其他因素是 POS 系統(tǒng)中普遍缺乏安全控制和審核日志、網(wǎng)絡(luò)分段不足以及 POS 設(shè)備軟件中的漏洞。

體系結(jié)構(gòu)分析評估可以幫助檢測這些弱點,并提供補救指導(dǎo),以防止它們在違規(guī)中被利用。架構(gòu)分析有助于識別薄弱或缺失的安全控制,因此是從各個角度分析對 POS 系統(tǒng)的訪問的有效方法。例如,它可以評估密碼復(fù)雜性策略、憑據(jù)存儲和多重身份驗證控制,以確定它們是否足以防止對 POS 系統(tǒng)的這些類型的攻擊。該分析還可以識別對其他組件和系統(tǒng)的依賴關(guān)系,以突出顯示在其他內(nèi)部系統(tǒng)遭到入侵時可以利用的弱點。根據(jù)Verizon的報告,這是大規(guī)模POS漏洞的常見攻擊媒介。

架構(gòu)分析不僅可以識別技術(shù)故障,還可以識別面向流程的漏洞。例如,它可以分析添加或修改用戶訪問權(quán)限的過程是否必須遵循一系列批準和驗證檢查,以及是否審核這些檢查以避免濫用。

內(nèi)部威脅和權(quán)限濫用

最突出和最常見的安全事件模式之一是內(nèi)部威脅。內(nèi)部人員通常在其組織內(nèi)具有高度的信任度,因此更容易訪問關(guān)鍵信息,例如信用卡號、SSN 和銀行帳戶信息。因此,缺乏集中的數(shù)據(jù)分類和 PII 清單,加上不適當?shù)脑L問控制,很容易導(dǎo)致災(zāi)難。

為了履行其職責,某些用戶需要不時提升的權(quán)限來訪問應(yīng)用程序存儲的敏感數(shù)據(jù)。但是,持續(xù)且未經(jīng)審核的特權(quán)訪問可能會導(dǎo)致這些內(nèi)部人員濫用的風(fēng)險增加。

另一個風(fēng)險是,數(shù)據(jù)庫特權(quán)用戶的意外更改或配置錯誤可能會向惡意最終用戶提供敏感數(shù)據(jù)訪問。Verizon違規(guī)報告指出,大多數(shù)內(nèi)部違規(guī)行為都是由最終用戶進行的,而不是開發(fā)人員或系統(tǒng)管理員。蓄意內(nèi)部攻擊的原因包括個人經(jīng)濟利益和沮喪的員工通過泄露敏感的內(nèi)部信息來發(fā)泄不滿。

體系結(jié)構(gòu)分析評估可以幫助識別駐留在應(yīng)用程序中的數(shù)據(jù),對數(shù)據(jù)進行適當分類,并評估現(xiàn)有的控件是否足以保護數(shù)據(jù)。它可以進一步評估參與者(內(nèi)部人員和外部人員)及其特權(quán),以確保他們遵循最小特權(quán)和職責分離原則,這有助于防止特權(quán)濫用。最后,架構(gòu)分析還可以幫助識別應(yīng)用程序日志記錄和審計跟蹤中的缺陷,這在發(fā)生內(nèi)部違規(guī)時作為威懾和取證調(diào)查的寶貴信息來源都很重要。

網(wǎng)頁應(yīng)用攻擊

Verizon的2015年數(shù)據(jù)泄露調(diào)查報告(DBIR)顯示,9.4%的攻擊與Web應(yīng)用程序有關(guān)。這些攻擊的原因包括缺乏雙因素身份驗證、配置錯誤、暴力攻擊以及缺乏導(dǎo)致數(shù)據(jù)泄露的流量出口過濾器。

滲透測試和代碼審查是組織用來識別 Web 應(yīng)用攻擊的主要工具。但是,您可以使用體系結(jié)構(gòu)分析來補充這些評估。架構(gòu)分析審查評估關(guān)鍵的安全控制,以防止應(yīng)用程序受到潛在的 Web 相關(guān)攻擊的危害。這些控件的一些示例包括身份驗證、授權(quán)、加密、輸入驗證、輸出編碼、審核/日志記錄、監(jiān)視/警報、會話管理、運行時環(huán)境驗證和密碼存儲。

評審不必局限于安全控制的驗證。它還可能包括配置問題。良好的體系結(jié)構(gòu)分析可以指出與安全配置錯誤和缺乏環(huán)境隔離相關(guān)的問題。

架構(gòu)分析還可以在識別許多與 Web 應(yīng)用程序相關(guān)的漏洞方面發(fā)揮關(guān)鍵作用。例如,應(yīng)用程序中通常發(fā)現(xiàn)的兩個主要問題是SQL注入(SQLi)和跨站點腳本(XSS)。定義明確的體系結(jié)構(gòu)分析評審可以評估應(yīng)用程序是否采用有效的安全控制,并遵循最佳實踐來防御這些和其他常見攻擊模式。

除了這些標準攻擊模式之外,更高級的體系結(jié)構(gòu)分析評審可以評估特定于系統(tǒng)的攻擊并執(zhí)行依賴關(guān)系分析,以發(fā)現(xiàn)與應(yīng)用程序所依賴的框架和組件相關(guān)的漏洞。保持這些漏洞的清單并部署一個流程,確保它們保持最新狀態(tài)并定期修補安全問題,對于應(yīng)對機會主義網(wǎng)絡(luò)攻擊大有幫助,這些攻擊占Verizon報告中分析的所有網(wǎng)絡(luò)應(yīng)用程序妥協(xié)的四分之三。

在 SDLC 中更早地保護應(yīng)用程序

統(tǒng)計數(shù)據(jù)顯示,雖然50%的安全問題是與代碼相關(guān)的缺陷,但其余50%是設(shè)計級問題,僅通過代碼審查或滲透測試無法有效發(fā)現(xiàn)。架構(gòu)分析可以通過分析用于實現(xiàn)應(yīng)用程序的基本設(shè)計原則、架構(gòu)、安全控制和流程,幫助您在 SDLC 中及早發(fā)現(xiàn)缺陷。

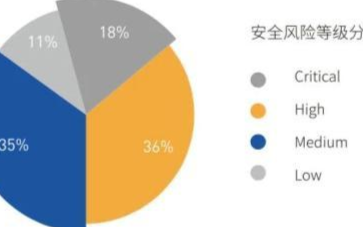

體系結(jié)構(gòu)分析需要深入了解應(yīng)用程序體系結(jié)構(gòu)。評估包括與技術(shù)團隊成員(如架構(gòu)師、首席開發(fā)人員和設(shè)計工程師)的訪談,以了解應(yīng)用程序設(shè)計和體系結(jié)構(gòu)。隨后通常進行頭腦風(fēng)暴練習(xí),以發(fā)現(xiàn)潛在的弱點。除了識別缺陷之外,這些評估還可以根據(jù)業(yè)務(wù)影響對風(fēng)險進行分類,并幫助組織相應(yīng)地確定風(fēng)險的優(yōu)先級。

通過部署架構(gòu)分析,您可以在應(yīng)用程序和系統(tǒng)中發(fā)現(xiàn)并防止設(shè)計級缺陷被犯罪黑客或內(nèi)部人員利用。我們希望您不會成為明年版Verizon數(shù)據(jù)泄露調(diào)查報告中統(tǒng)計數(shù)據(jù)的一部分。

-

計算機

+關(guān)注

關(guān)注

19文章

7539瀏覽量

88643 -

服務(wù)器

+關(guān)注

關(guān)注

12文章

9306瀏覽量

86070

發(fā)布評論請先 登錄

相關(guān)推薦

大型軟件研發(fā)項目安全性風(fēng)險定量分析理論模型

網(wǎng)絡(luò)安全隱患的分析

化工廠人員定位管理,強化生產(chǎn)安全管理降低安全風(fēng)險

TSC峰會回顧01 | 基于分級安全的OpenHarmony架構(gòu)設(shè)計

基于分級安全的OpenHarmony架構(gòu)設(shè)計

安全風(fēng)險分析-Arm A配置文件的Arm固件框架

一個基于Fuzzy AHP的供應(yīng)鏈風(fēng)險分析模型

平均每款物聯(lián)網(wǎng)設(shè)備含34個安全風(fēng)險

RFID網(wǎng)絡(luò)的架構(gòu)及風(fēng)險分析資料下載

架構(gòu)分析可以解決的3個安全風(fēng)險

架構(gòu)分析可以解決的3個安全風(fēng)險

評論