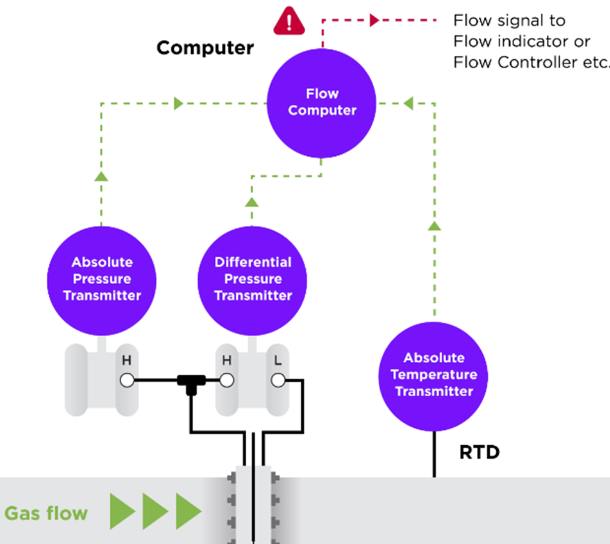

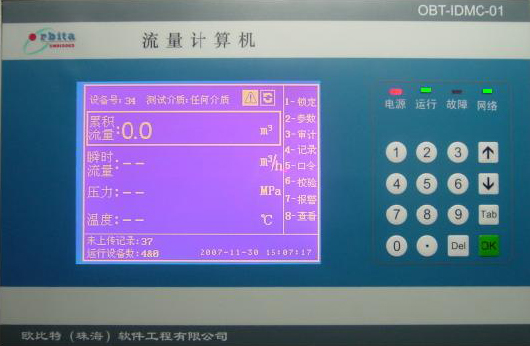

在大型關鍵系統中,流量計算機分析流量計的讀數,監測石油和天然氣等液體的速率、壓力或溫度。雖然這些系統本身無害,但保護這些系統是能源和公用事業供應商的主要關注點。還記得殖民地管道勒索軟件嗎?

Claroty 的 Team82 最近在全球石油和天然氣公用事業公司使用的 μFLO G2022 流量控制器中發現了一個路徑遍歷漏洞 (CVE-0902-5)。研究人員對Linux單板計算機進行了逆向工程,以利用ABB專有的TotalFlow協議,該協議通過以太網TCP或串行連接運行,以通信設備設置,導入/導出配置文件以及從客戶端設備發送/檢索流命令和計算。

一旦被征用,白帽黑客就能夠在設備上遠程訪問、配置和執行代碼,并破壞計算機準確測量流量的能力。

目標:ABB的μFLO G5流量計算機

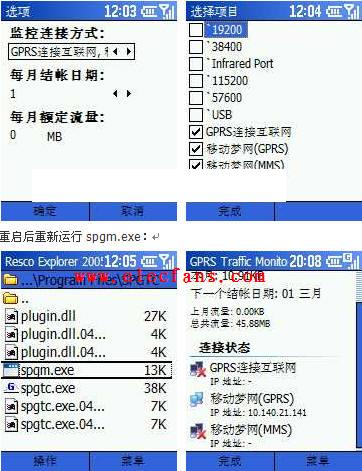

ABB μFLO G5圍繞32位ARMv8處理器設計,配備以太網、USB和其他串行I/O。由于它運行Linux,Team82可以輕松地在實驗室中模擬設備,并使用在線提供的未加密的TotalFlow固件通過TCP端口9999對其進行配置。

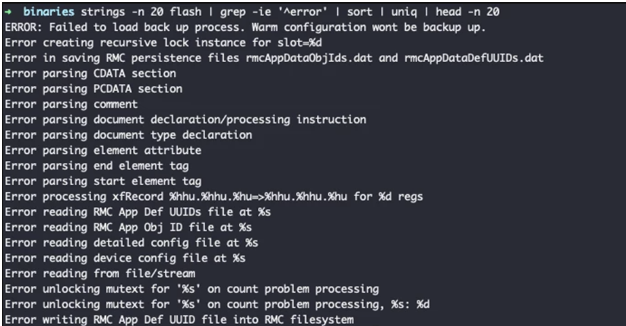

在找到用于實現協議的代碼(位于可執行文件中)后,研究人員運行了一個init.d腳本,該腳本揭示了devLoader.exe系統二進制文件。這標志著逆向工程過程的開始,在此期間,他們將文件系統復制到 Raspberry Pi,復制目錄,并創建一個身份驗證繞過來提供對用戶信息的訪問。

具體來說,他們針對μFLO G5的三種主要安全和身份驗證機制:

基于角色的訪問控制,用于分配角色和權限,以便向客戶端讀取和寫入特定屬性

連接到主板的物理“安全開關”,用于啟用/禁用密碼的使用

兩個四位數安全密碼,授權數據讀取和寫入

黑客開始尋找“有趣的函數”,他們可以通過在客戶端和固件中搜索類似字符串的代碼、內存初始化、循環冗余校驗 (CRC) 等來注入與錯誤相關的日志字符串。

“我們選擇了最簡單的方法,讀取/ etc / shadow并使用hashcat破解root帳戶密碼,結果證明是root:root,”Team82在一份聲明中說。然后,我們更改了SSH配置文件,以使root能夠使用密碼進行連接。然后剩下的就是使用TotalFlow協議打開SSH守護程序并連接到它。

補丁過程:

Team82向ABB披露了此漏洞,ABB發布了固件更新,解決了CVE-2022-0902路徑遍歷漏洞。在調查期間,在兩個二進制文件中修補了七個函數。該漏洞影響多個ABB產品,包括ABB的RMC-100(標準),RMC-100-LITE,XIO,XFCG5,XRCG5,uFLOG5,UDC產品。

修補問題涉及以下步驟:

運行二進制文件

等待二進制文件崩潰(由于仿真/設置問題)

修補導致問題的功能(例如,跳過檢查)

返回步驟 1

審核編輯:郭婷

-

處理器

+關注

關注

68文章

19409瀏覽量

231195 -

以太網

+關注

關注

40文章

5460瀏覽量

172749 -

Linux

+關注

關注

87文章

11345瀏覽量

210405

發布評論請先 登錄

相關推薦

最實用的銅排載流量計算工具

流量計基礎知識——流量概念和流量計的分類

理想流量計探索分析

銅編織線,鍍錫銅編織線,大電流銅編織線載流量計算

楔型流量計有什么優點?

流量計算轉換單元使用說明書

基于流量計算法的抗流量飽和研究

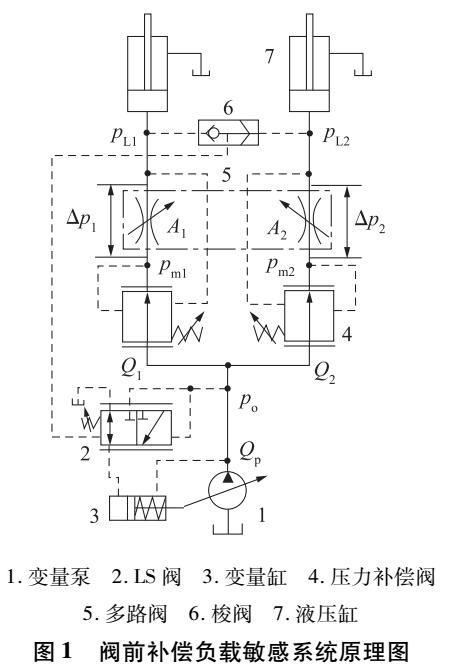

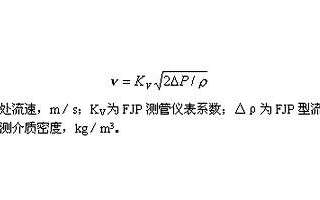

基于測管式流量計實現流量計算機接收測管系統的設計

ABB的μFLO G5流量計算機

ABB的μFLO G5流量計算機

評論