0x00 前言

總結(jié)在WebLogic弱口令登錄console的場(chǎng)景下的getshell方式。

0x01 WebLogic常見弱口令

更多的一些常見弱密碼:

weblogic1 weblogic12 weblogic123 weblogic@123 webl0gic weblogic# weblogic@

0x02 WebLogic控制臺(tái)getshell

部署WAR包getshell

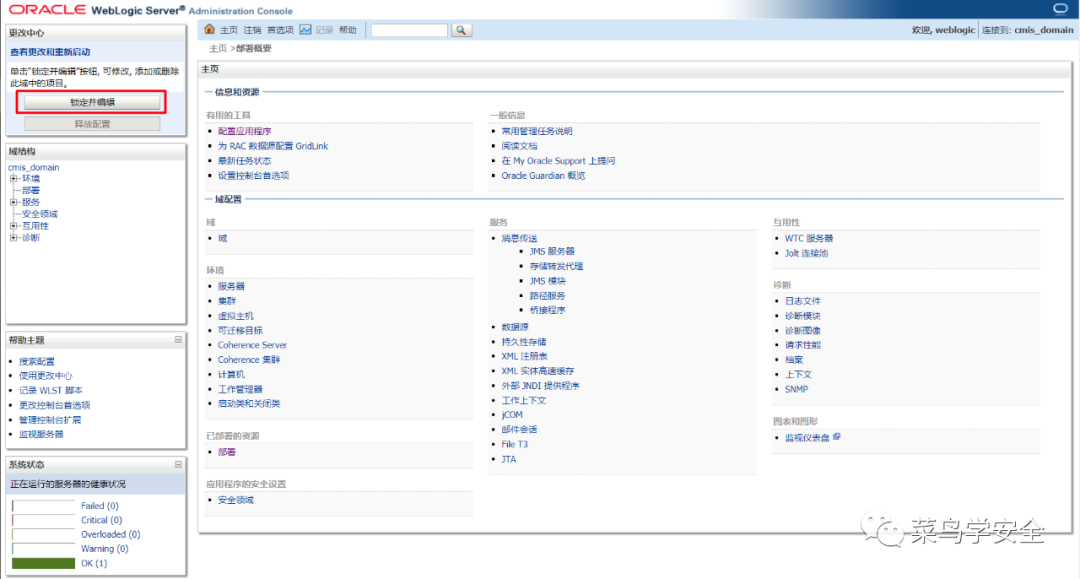

弱口令登錄WebLogic控制臺(tái),點(diǎn)擊”鎖定并編輯”:

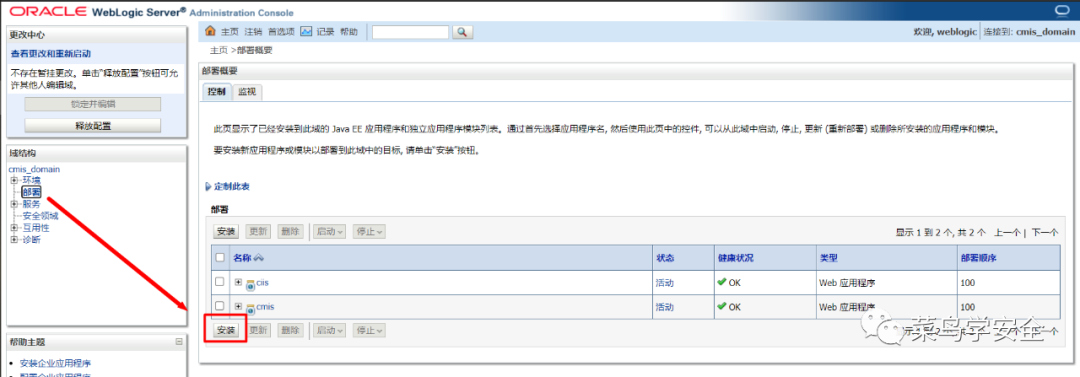

點(diǎn)擊部署,然后安裝:

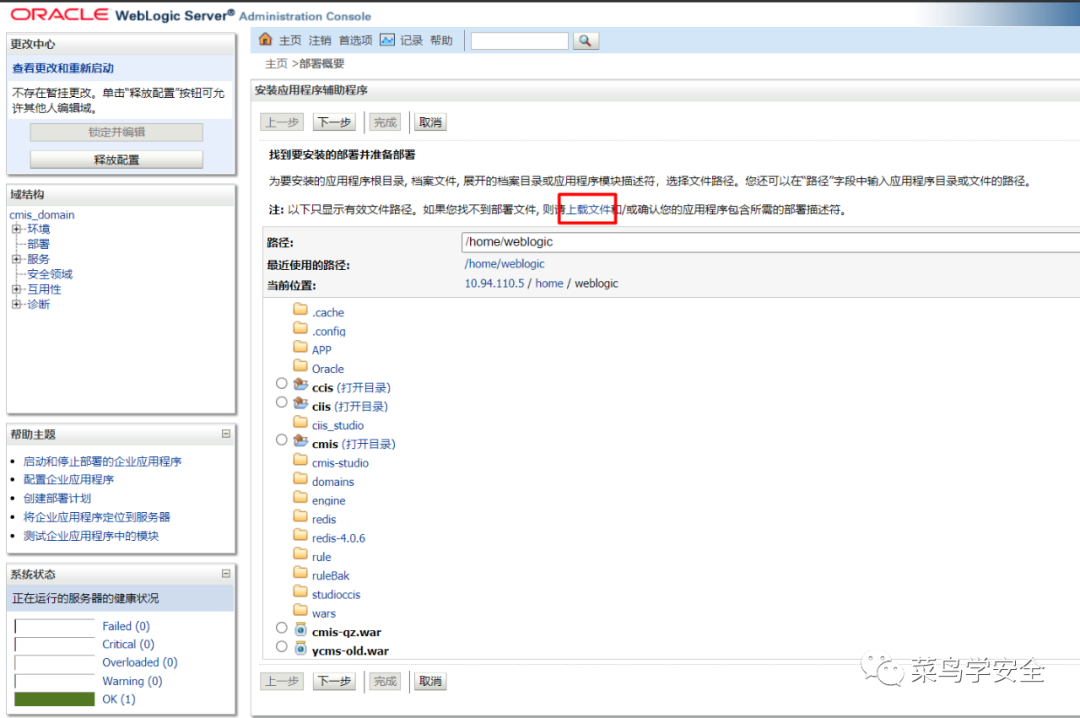

點(diǎn)擊上載文件:

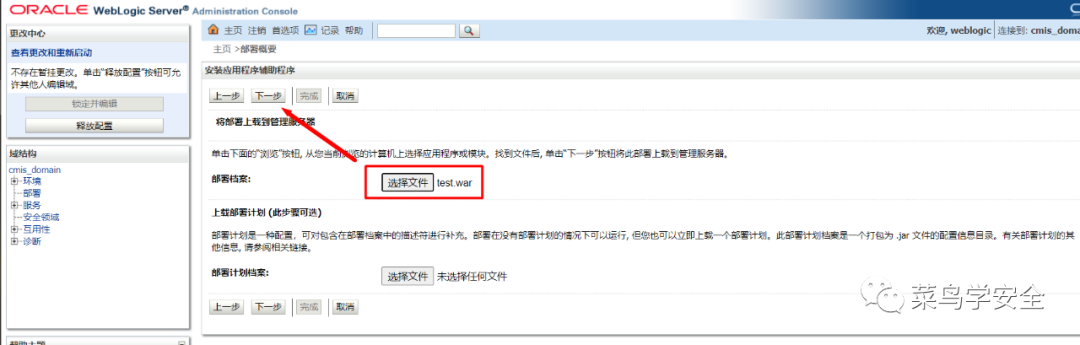

在部署檔案中上傳惡意WAR包文件后,點(diǎn)擊位于上方的下一步:

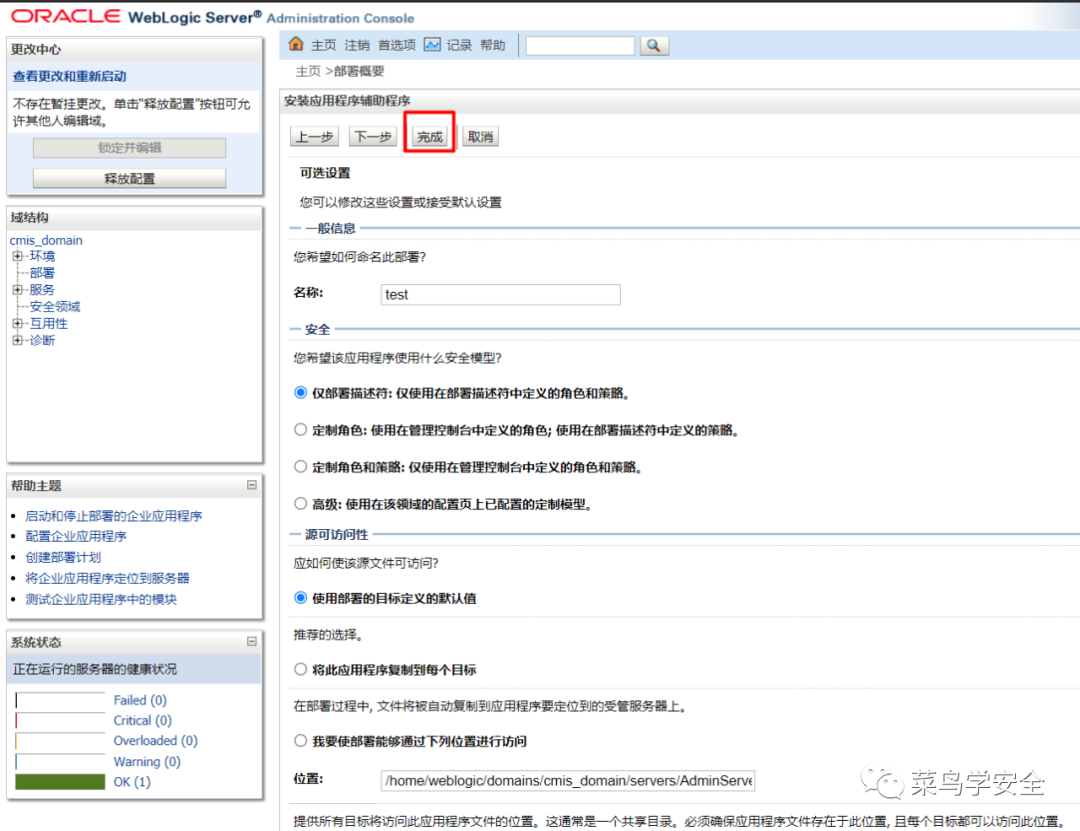

繼續(xù)默認(rèn)點(diǎn)擊位于上方的下一步,直至遇到并點(diǎn)擊完成:

接著激活更改:

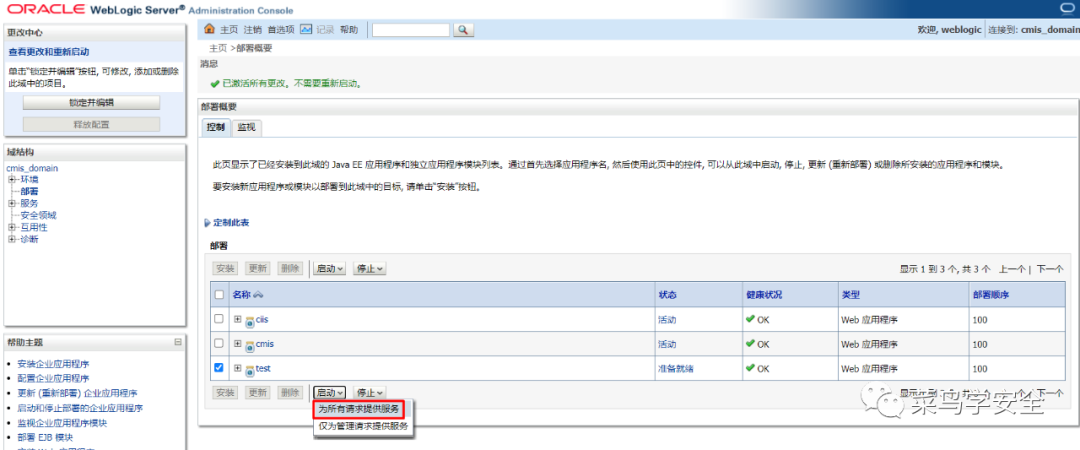

啟動(dòng)我們部署的WAR包程序:

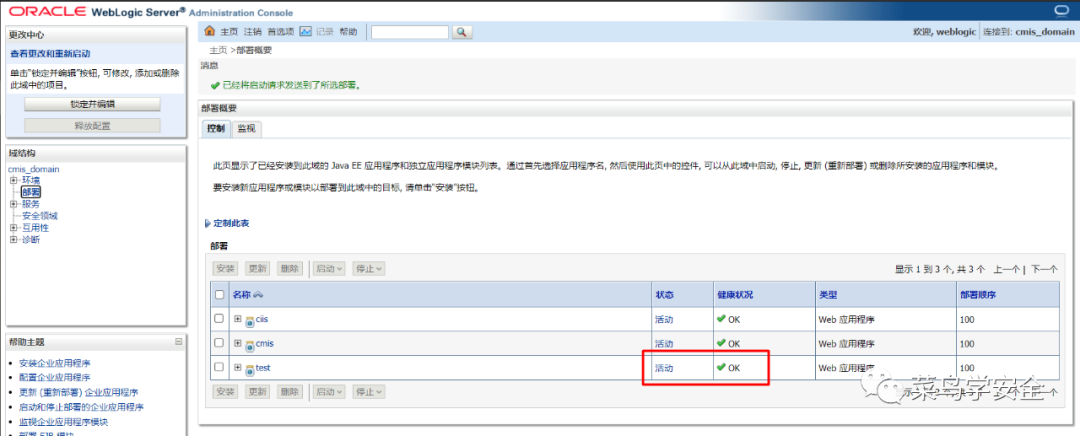

正常啟動(dòng)之后,如下:

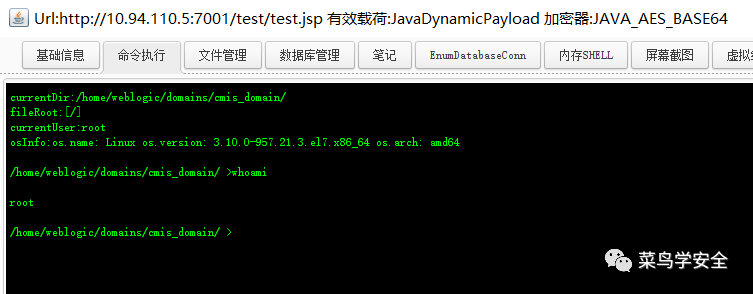

連上:

惡意WAR包制作:

先編寫一個(gè)惡意的jsp文件或者使用哥斯拉等工具直接生成,如test.jsp;

將test.jsp壓縮成zip格式的壓縮文件,如test.zip;

直接修改zip壓縮文件的后綴名為war即可,如test.war;

-

Web

+關(guān)注

關(guān)注

2文章

1269瀏覽量

69734 -

程序

+關(guān)注

關(guān)注

117文章

3796瀏覽量

81419

原文標(biāo)題:WebLogic弱口令getshell實(shí)戰(zhàn)

文章出處:【微信號(hào):菜鳥學(xué)安全,微信公眾號(hào):菜鳥學(xué)安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

LwIP應(yīng)用開發(fā)實(shí)戰(zhàn)指南—基于野火STM32

Vivado Tcl零基礎(chǔ)入門與案例實(shí)戰(zhàn)【高亞軍編著】

snmp弱口令及安全加固

基于Xilinx ZYNQ7000 FPGA嵌入式開發(fā)實(shí)戰(zhàn)指南

LuatOS開發(fā)之4G模組隨機(jī)數(shù)(random)|實(shí)戰(zhàn)指南

IPMSM電機(jī)驅(qū)動(dòng)的無傳感器弱磁FOC和MTPA

擺脫自建庫(kù)的繁瑣,EDA元件庫(kù)轉(zhuǎn)cadence原理圖封裝庫(kù)實(shí)戰(zhàn)技巧

電機(jī)弱磁時(shí)的電流大小關(guān)系?

其利天下技術(shù)·無刷電機(jī)弱磁控制是什么?有什么好處·BLDC驅(qū)動(dòng)方案

WebLogic弱口令getshell實(shí)戰(zhàn)

WebLogic弱口令getshell實(shí)戰(zhàn)

評(píng)論