物聯網 (IoT) 和其他細分市場正在推動架構和連接解決方案,這些解決方案具有具有挑戰性的電源、安全性、資源和其他限制。對于聯網傳感器,這些約束使得最佳安全態勢更加難以創建和維護。

如第1 部分和第 2 部分所述,帶有 TSS 2.0 的 TPM 為許多市場和應用程序提供了高級安全性。雖然TPM提供了多種安全選項,但由于嵌入式微控制器(MCU)或片上系統(SoC)的成本、復雜性和物理空間限制,某些應用(尤其是物聯網解決方案、系統和組件)可能沒有TPM或類似的硅基功能。

TCG 針對這些限制的解決方案是設備標識符組合引擎 (DICE),這是可信計算組中 DICE 架構工作組的新規范。該規范以接近零的成本定義了物聯網的基礎安全性。簡單的硬件 (HW) 要求使 DICE 幾乎可以適應任何系統或組件。

作為首批利用DICE提供的功能的公司之一,微軟對DICE的實施被稱為健壯,彈性,可恢復的物聯網或RIoT。DICE 和 RIoT 提供基于硬件的身份和證明,以及密封、數據完整性、設備恢復和安全更新的基礎。

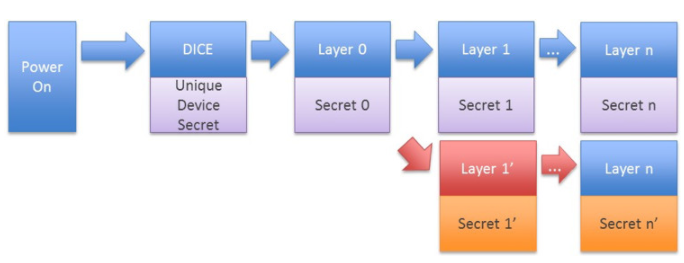

在 DICE 架構中,設備啟動(啟動)是分層的。從唯一設備機密 (UDS) 開始,創建對設備以及每個層和配置唯一的機密或密鑰。此派生方法意味著,如果引導不同的代碼或配置,機密將不同。如果存在漏洞并泄露了機密,則修補代碼會自動對設備重新生成密鑰。

如圖1所示,上電(復位)無條件啟動DICE程序。DICE對UDS具有獨占訪問權限,每一層使用加密單向函數(OWF)計算下一層的密鑰。在這個派生鏈中,每一層都必須保護它收到的秘密。圖 1 中的分支(紅色箭頭)說明了代碼或配置更改的結果。更新提供了一種在錯誤代碼泄露機密時恢復設備或組件的方法。

圖 1:DICE 模型(頂行)和更改的影響(紅色箭頭)。

DICE可以用作啟用許多高價值方案的基礎。例如,DICE可用于安全的遠程設備恢復(網絡彈性平臺計劃)。它可以恢復無響應(即p0wned,掛起等)設備,成本大大降低,因為不需要物理設備交互。

另一個例子是供應鏈管理(“組件的DICE”)。最近發生的幾次破壞性網絡攻擊是供應鏈中引入的惡意軟件的結果。DICE認證使最終客戶對供應鏈的信任要少得多,而只信任存儲子系統或閃存供應商。

此外,強大的加密身份、真實性、許可和更多信任方面使DICE成為建立可信傳感器節點的理想屬性。

實現所需的信任級別

在靈活的安全框架中,一種尺寸并不適合所有人。DICE提供最低的硅要求和低進入門檻 - 這是網絡傳感應用的兩個關鍵因素。同時,它為基于硬件的強大加密設備標識和證明、靜態數據保護(密封)以及安全設備更新和恢復提供了基礎。隨著SoC、MCU和閃存供應商等供應商的公開發布,系統設計人員現在是時候研究DICE如何為傳感器和其他物聯網連接節點提供更高的安全性了。

這篇由三部分組成的文章展示了互聯工業應用中的傳感節點如何從計算機、網絡和存儲段已經實施的更高安全性中受益。

審核編輯:郭婷

-

物聯網

+關注

關注

2914文章

44939瀏覽量

377104 -

應用程序

+關注

關注

38文章

3292瀏覽量

57920 -

DICE

+關注

關注

0文章

4瀏覽量

6176

發布評論請先 登錄

相關推薦

宇樹科技在物聯網方面

借助Qorvo QPG6200簡化物聯網設備安全設計

【全新課程資料】正點原子《ESP32物聯網項目實戰》培訓課程資料上線!

什么是物聯網技術?

物聯網的前世今生:什么是物聯網?實現物聯網的無線標準解讀

物聯網的基礎信任

物聯網的基礎信任

評論