背景

在APP的逆向過程中避免借助使用一些反匯編工具,動靜態調試分析工具,自然也免不了和frida這個工具打交道,frida作為強大的逆向分析工具在攻防過程中具有不可撼動的地位。

很多frida玩得很溜的牛人,將frida強大的功能集成一個工具便于大家去使用它,這個工具就是objection。

frida github 地址

objection github地址

objection 它的功能非常強大,支持的命令眾多。它是基于Frida開發的命令行工具,它可以實現不用寫一行代碼,便可實現諸如內存搜索、類和模塊搜索、方法hook打印參數返回值調用棧等常用功能,因此稱它為一款非常便捷高端的逆向工程內存漫游神器都不為過。

Objection功能雖然強大,但它有個比較大的遺憾就是缺少對native層的支持。

分析準備

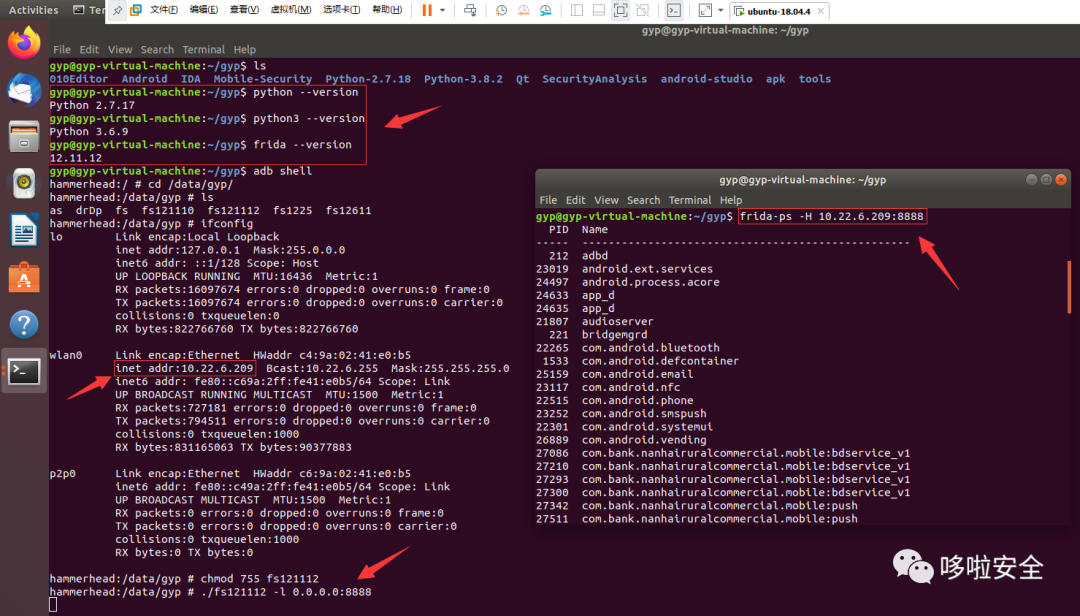

由于objection是基于frida的,因此在使用objection前,也是需要啟動frida-server和端口轉發。

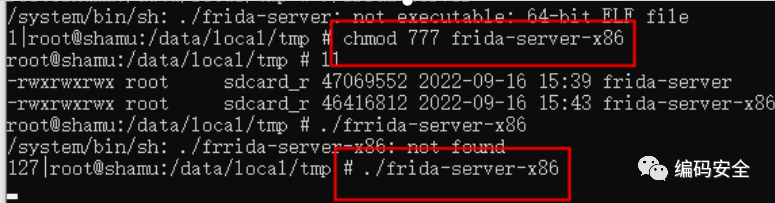

1.啟動frida-server

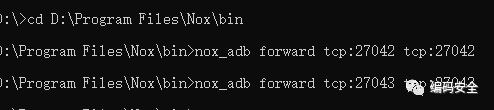

2.端口轉發

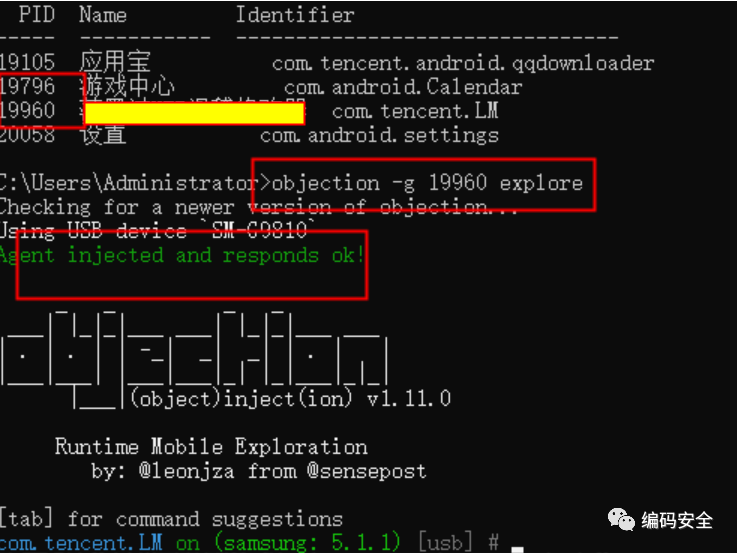

3.objection功能的啟動(它也是通過想目標app進行注入frida的so文件然后進行做對應功能操作)

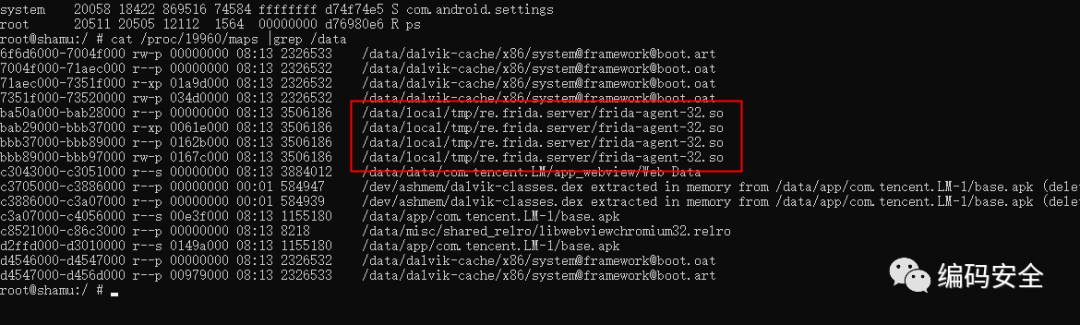

一切就緒后目標APP就多了個frida的so文件了

四大組件分析

Android 四大組件分別為:

Activity

Service

BroadCast Receiver

Content Provider

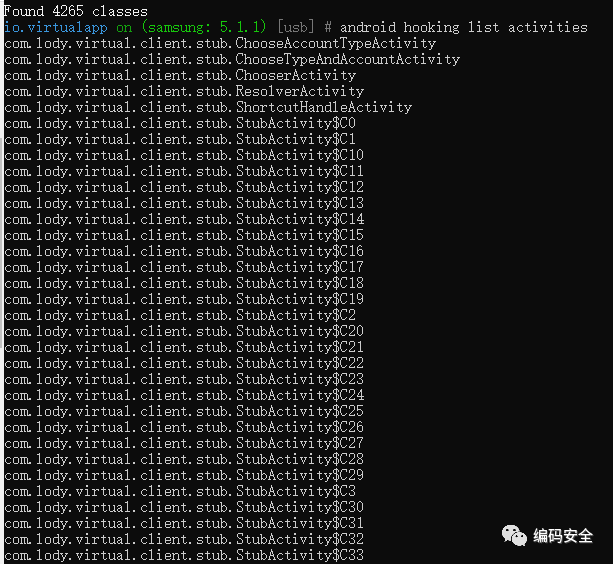

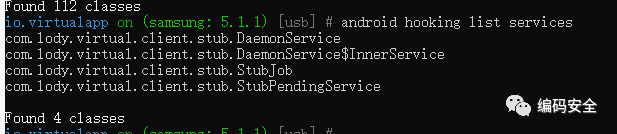

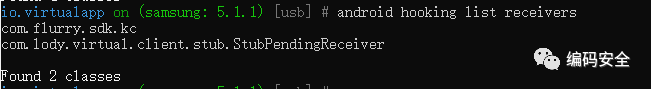

可通過android hooking list 組件名稱的命令列出想查詢分析的四大組件信息

通過android hooking list activities可將應用中的所有activity列出

通過android hooking list services可將應用中的所有services列出

通過android hooking list receivers可將應用中的所有receivers列出

搜索功能分析

以下命令用于搜索內存相關的

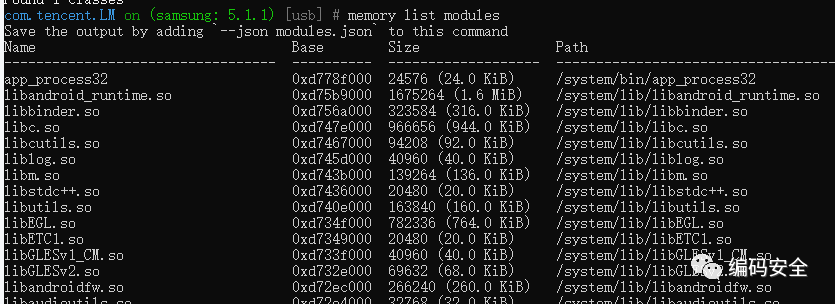

枚舉當前進程模塊

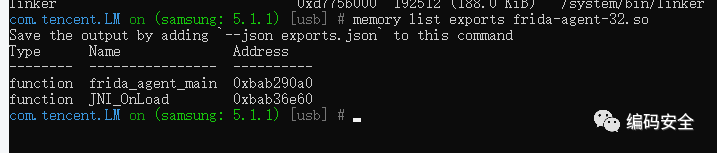

查看指定模塊的導出函數

memory list exports [lib_name]

將結果保存到json文件中

memory list exports libart.so --json /root/libart.json

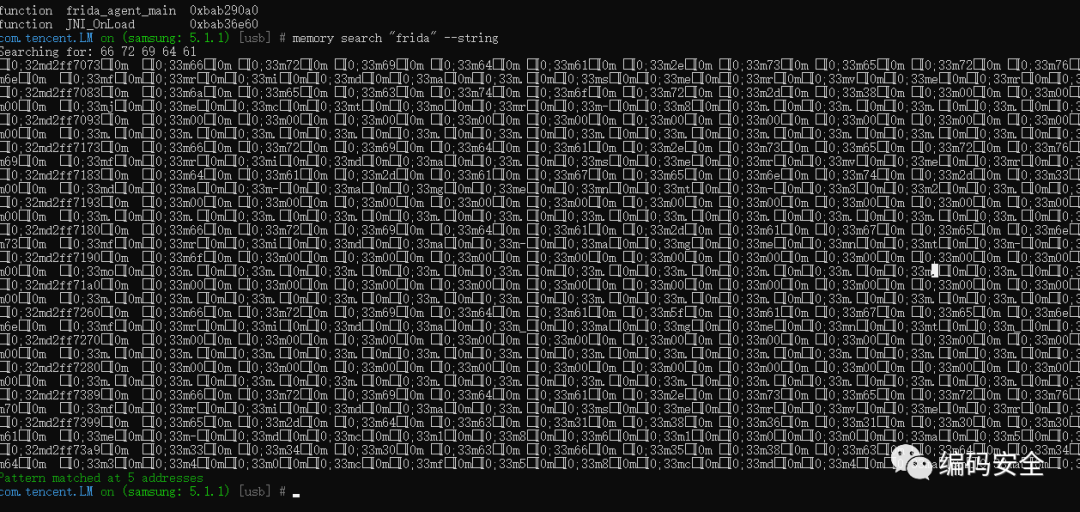

搜索內存包含指定的字符串信息

memory search --string --offsets-only

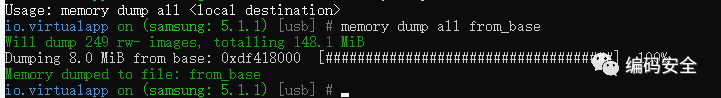

dump整個內存

memory dump all from_base

列出內存中所有的類

android hooking list classes

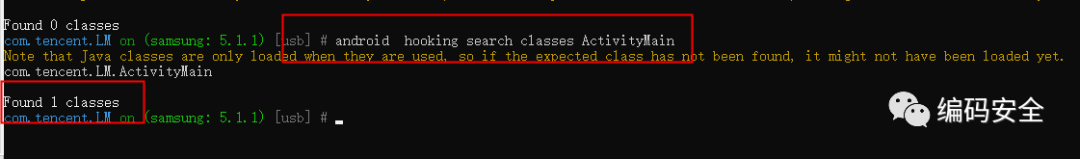

在內存中所有已加載的類中搜索包含特定關鍵詞的類

android hooking search classes [search_name]

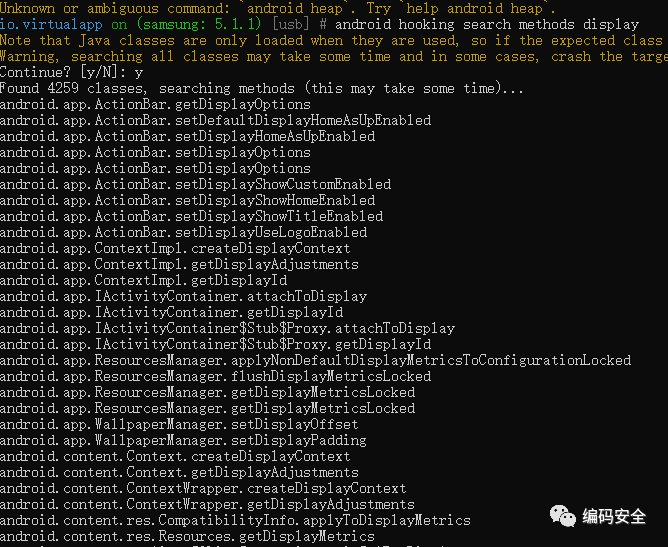

在內存中所有已加載的方法中搜索包含特定關鍵詞的方法

android hooking search methods [search_name]

直接生成hook代碼

android hooking generate simple [class_name]

查詢指定模塊的所有接口

搜索APP指定字符串信息

查詢類的詳細信息

轉存APP的運行內存數據

搜索內存中的所有函數

HOOK功能分析

hook指定方法, 如果有重載會hook所有重載,如果有疑問可以看

--dump-args : 打印參數

--dump-backtrace : 打印調用棧

--dump-return : 打印返回值

android hooking watch class_method com.xxx.xxx.methodName --dump-args --dump-backtrace --dump-return

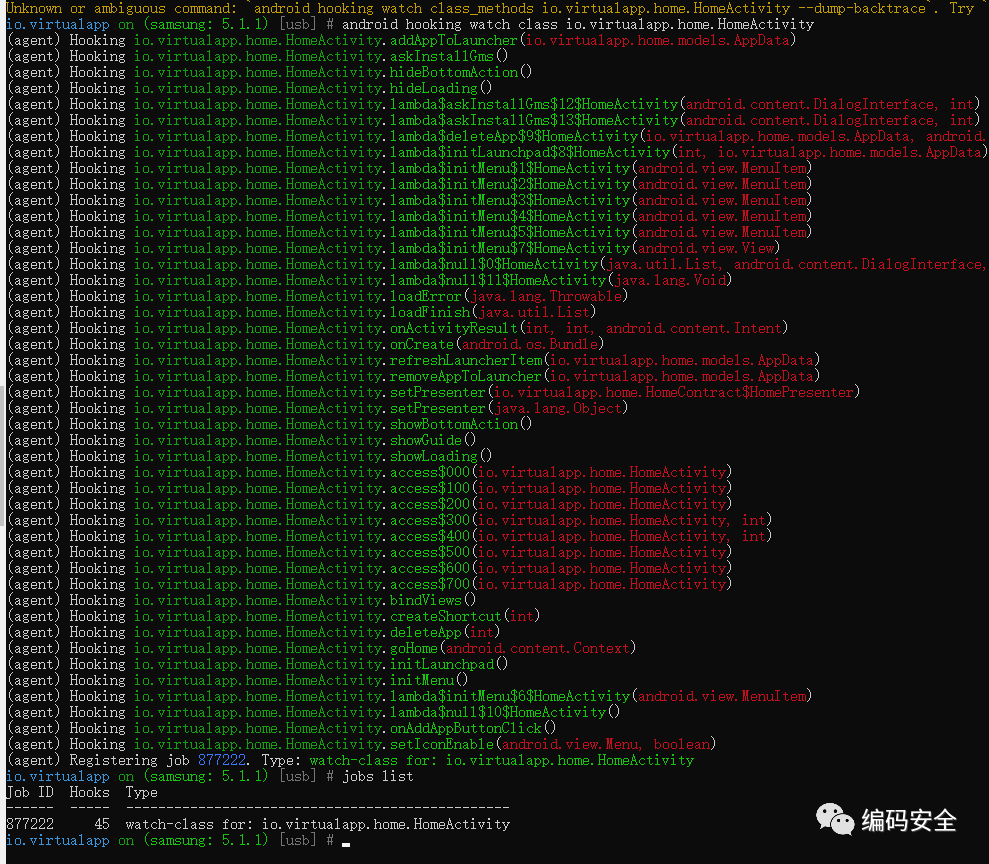

hook指定類, 會打印該類下的所以調用

android hooking watch class com.xxx.xxx

設置返回值(只支持bool類型)

android hooking set return_value com.xxx.xxx.methodName false

查看目前所有hook的方法

Jobs list

androidhookingwatchclassio.virtualapp.home.HomeActivity

進行hook 類io.virtualapp.home.HomeActivity

其他功能分析

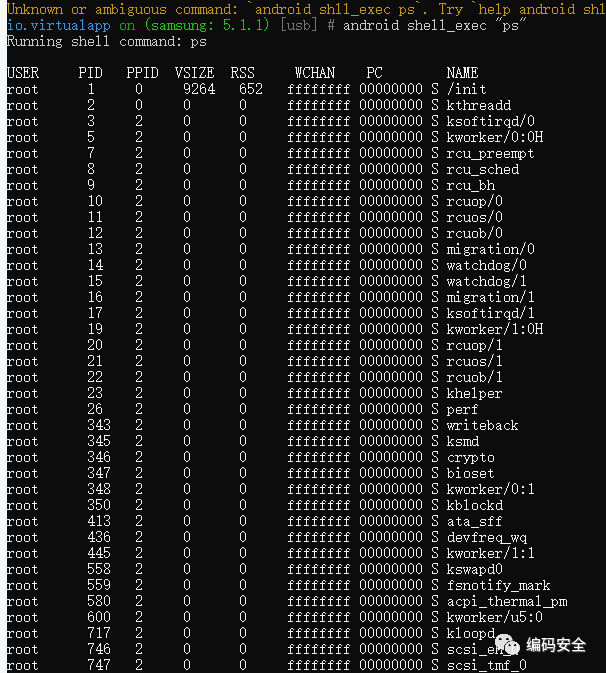

通過執android shell_exec命令,可以實現調用執行指定命令功能

通過執行 android shell_exec “ps”查詢當前環境所有運行的進程信息

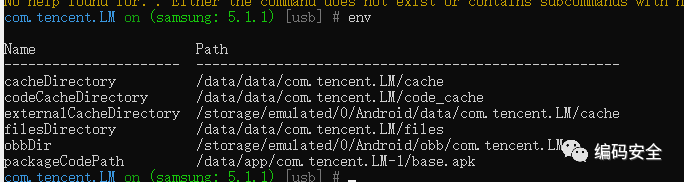

通過調用env命令查看APP相關的目錄

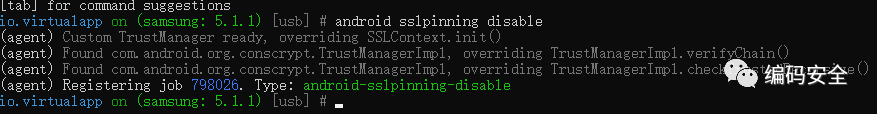

通過命令,關閉ssl校驗

android sslpinning disable

審核編輯:劉清

-

Android系統

+關注

關注

0文章

56瀏覽量

13550

原文標題:Objection高效對APP逆向分析實踐

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

Windows/Ubuntu安裝frida和objection

frida-inject工具使用及說明 內置frida-inject工具到手機系統

電子產品逆向設計完整解決方案

[原創電子產品逆向設計的相關資料〈抄板軟件+PCB返原理圖〉

[資料分享]+《Android軟件安全與逆向分析》

三維逆向工程的成果及應用案例

IC驗證“UVM驗證平臺加入objection機制和virtual interface機制“(七)

3d打印逆向工程操作步驟、流程及作用講解

app漏洞題 安裝包8.apk,要求獲得flag

逆向基礎題:安裝包是11.ab,要求密碼驗證登陸

聊一聊所謂的Objection機制

基于frida的Objection對APP逆向過程的作用

基于frida的Objection對APP逆向過程的作用

評論