近日,研究人員發(fā)現(xiàn)一種名為Platypus的新的攻擊活動(dòng),可以對(duì)Intel 處理器的RAPL接口進(jìn)行攻擊。RAPL 表示運(yùn)行平均功率限制(Running Average Power Limit)是一個(gè)允許固件或軟件應(yīng)用監(jiān)控CPU和DRAM 電量消耗的組件。RAPL 可以使固件和軟件APP 讀取CPU 執(zhí)行任務(wù)所消耗的電量,被廣泛應(yīng)用于追蹤和調(diào)試應(yīng)用和硬件性能。

通過Intel RAPL 竊取加密密鑰

研究人員分析發(fā)現(xiàn)Platypus 攻擊可以通過 RAPL 接口的值來確定CPU 內(nèi)處理的數(shù)據(jù)。使用PLATYPUS 研究人員證明了電量消耗的細(xì)微變化可以用來區(qū)分不同的指令和不同的內(nèi)存加載等,以實(shí)現(xiàn)對(duì)加載值的干擾。

這些加載的值就是CPU 中加載的數(shù)據(jù)。這些數(shù)據(jù)可能是加密密鑰、口令、敏感文件或其他類型的數(shù)據(jù)。

訪問的這類數(shù)據(jù)一般是由KASLR (kernel地址空間布局隨機(jī)化,kernel address space layout randomization) 或TEE(硬件隔離的可信執(zhí)行環(huán)境,hardware-isolated trusted execution environments)來保護(hù)的,比如Intel SGX。

但研究人員發(fā)現(xiàn)Platypus攻擊可以查看電量消耗值的變化來繞過這些安全機(jī)制。在測試中,研究人員在20秒內(nèi)就通過查看RAPL 電量消耗值繞過了KASLR,并成功從Linux kernel中提取了數(shù)據(jù)。在另一個(gè)測試中,研究人員也成功從Intel SGX secure enclave中提取了數(shù)據(jù)。

要利用Platypus 攻擊從SGX enclave竊取RSA 私鑰,攻擊者需要監(jiān)控RAPL 數(shù)據(jù)約100分鐘,而從SGX enclave的Linux kernel內(nèi)存空間提取AES-NI 加密密鑰需要26個(gè)小時(shí)。

LINUX 系統(tǒng)更不安全

研究人員稱,Platypus 攻擊在Linux 系統(tǒng)上的效果最好。這是因?yàn)長inux kernel中有一個(gè)powercap 框架,該框架是與RAPL 接口和其他電控制 API的通用驅(qū)動(dòng),實(shí)現(xiàn)電量消耗值的輕松讀取。

對(duì)Windows和macOS 的攻擊也是可能的,但是這種情況下, Intel Power Gadget app必須安裝在被攻擊的設(shè)備上,攻擊者利用該app實(shí)現(xiàn)了與RAPL 接口的交互。

首次此類攻擊

其他團(tuán)隊(duì)也發(fā)現(xiàn)可以通過連接示波器到CPU 來獲取CPU 電量讀數(shù),Platypus 攻擊可以遠(yuǎn)程實(shí)現(xiàn)。比如,攻擊者的代碼可以打包到安裝在目標(biāo)設(shè)備上的惡意app中。這樣攻擊者就可以在無需物理訪問被攻擊系統(tǒng)的情況下發(fā)起攻擊。

補(bǔ)丁

研究人員稱Platypus 可以攻擊Intel 服務(wù)器、臺(tái)式機(jī)和筆記本CPU。Intel 也確認(rèn)了一些移動(dòng)和嵌入式CPU 也受到影響。Intel 也于11月10日發(fā)布了微代碼更新來攔截Platypus 攻擊。Linux kernel也發(fā)布了更新將對(duì)RAPL 接口的訪問只限于有更高權(quán)限的app。

該漏洞共獲得3個(gè)CVE編號(hào),分別是CVE-2020-8694 (Linux+Intel), CVE-2020-8695 (Intel)和 CVE-2020-12912 (Linux+AMD)。

Intel 稱目前沒有發(fā)現(xiàn)關(guān)于該漏洞的在野利用。受Platypus攻擊影響的CPU 大多數(shù)是最近的型號(hào),Intel和其他設(shè)備廠商都仍在支持,因此近期應(yīng)該會(huì)再次發(fā)布相關(guān)的補(bǔ)丁。

部分受影響的CPU列表參見:https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00389.html

除了Intel 外,研究人員發(fā)現(xiàn)AMD 也受到該攻擊的影響。AMD也發(fā)布了Linux 驅(qū)動(dòng)的更新。

更多關(guān)于Platypus攻擊的細(xì)節(jié)參見:https://platypusattack.com/

Platypus攻擊的學(xué)術(shù)文章下載地址:https://platypusattack.com/platypus.pdf

本文翻譯自:https://www.zdnet.com/article/new-platypus-attack-can-steal-data-from-intel-cpus/如若轉(zhuǎn)載,請(qǐng)注明原文地址。

責(zé)編AJX

-

cpu

+關(guān)注

關(guān)注

68文章

10905瀏覽量

213035 -

intel

+關(guān)注

關(guān)注

19文章

3483瀏覽量

186449 -

網(wǎng)絡(luò)攻擊

+關(guān)注

關(guān)注

0文章

331瀏覽量

23534

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

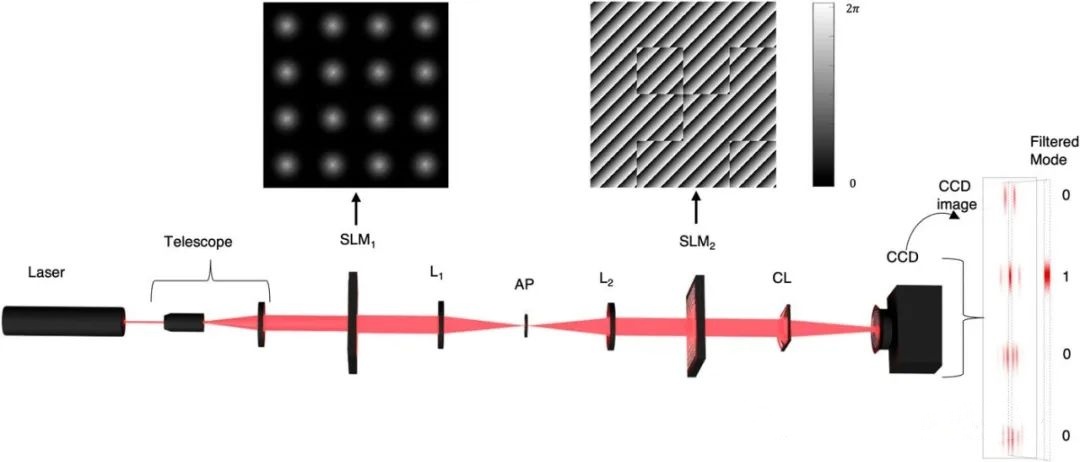

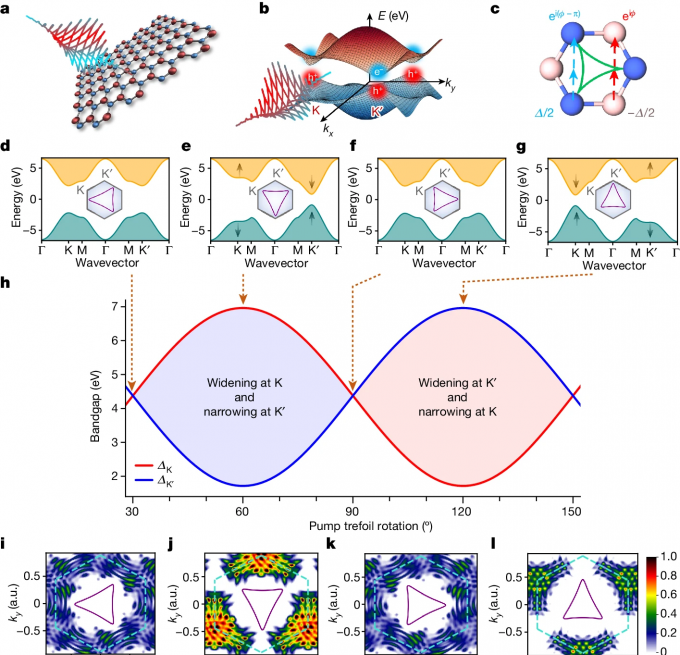

研究人員利用激光束開創(chuàng)量子計(jì)算新局面

新型藍(lán)牙人員定位技術(shù)優(yōu)勢(shì)

研究人員:微生物電池可能會(huì)對(duì)遠(yuǎn)程應(yīng)用產(chǎn)生巨大影響

蘇黎世聯(lián)邦理工學(xué)院報(bào)告:Rowhammer攻擊對(duì)高端RISC-V CPU的潛在風(fēng)險(xiǎn)

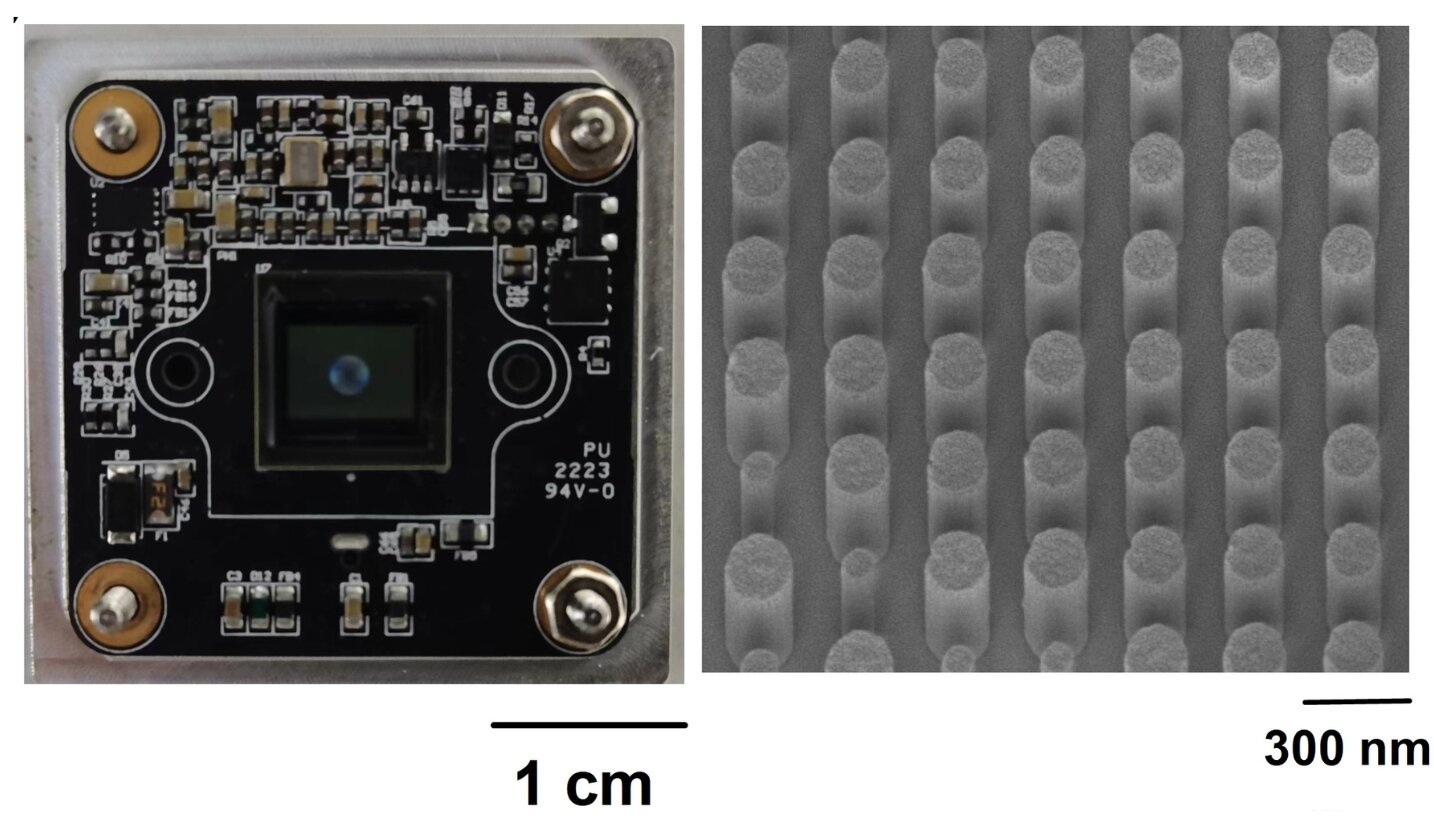

研究人員利用人工智能提升超透鏡相機(jī)的圖像質(zhì)量

MIT/三星研究人員利用活體拉曼光譜直接觀察葡萄糖指紋圖譜

光子動(dòng)量的發(fā)現(xiàn)揭示了新型硅基光電功能

英特爾CPU遭遇"Pathfinder"漏洞攻擊,用戶端JPEG圖像庫可竊取機(jī)密信息

一種可實(shí)現(xiàn)穩(wěn)定壓力傳感的新型可拉伸電子皮膚

研究人員利用定制光控制二維材料的量子特性

研究人員開發(fā)出高性能p型非晶氧化物半導(dǎo)體

群光電子泄露1.2TB內(nèi)部數(shù)據(jù),疑遭黑客攻擊

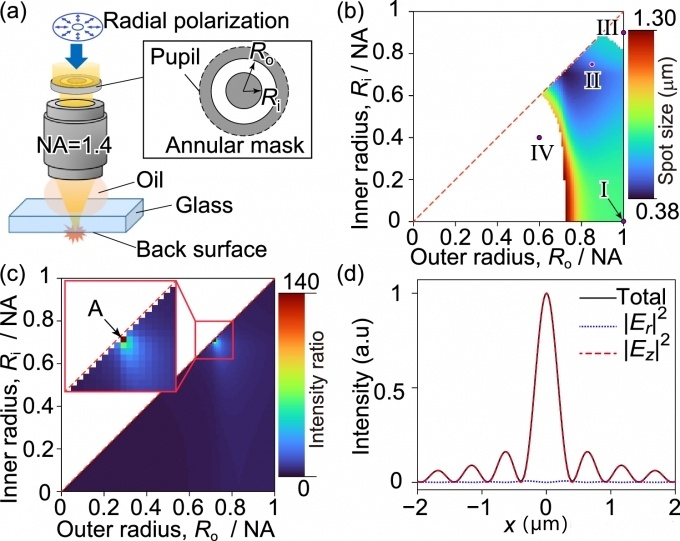

研究人員發(fā)現(xiàn)提高激光加工分辨率的新方法

新型網(wǎng)絡(luò)釣魚服務(wù)利用2萬個(gè)域名攻擊全球百余國家

隨機(jī)通信下多智能體系統(tǒng)的干擾攻擊影響研究

研究人員發(fā)現(xiàn)新型攻擊,可從Intel CPU竊取數(shù)據(jù)

研究人員發(fā)現(xiàn)新型攻擊,可從Intel CPU竊取數(shù)據(jù)

評(píng)論