隨著越來越多的企業(yè)組織將業(yè)務(wù)遷移到云計(jì)算環(huán)境之中,針對(duì)他們的網(wǎng)絡(luò)犯罪分子也隨之將目光瞄準(zhǔn)云計(jì)算環(huán)境。了解最新的云攻擊技術(shù)可以幫助企業(yè)組織更好地應(yīng)對(duì)即將到來的威脅。

網(wǎng)絡(luò)安全廠商WhiteHat Security公司首席技術(shù)官(CTO)Anthony Bettini在近日召開的RSA安全大會(huì)上的一個(gè)小組討論中表示:

每當(dāng)看到技術(shù)變革時(shí),我認(rèn)為您肯定也會(huì)看到泛濫成災(zāi)的網(wǎng)絡(luò)攻擊者,他們要么對(duì)技術(shù)變革進(jìn)行攻擊,要么駕馭變革浪潮。”當(dāng)企業(yè)組織沒有考慮這些威脅因素,而選擇直接遷移至云環(huán)境時(shí),很可能會(huì)搞得安全團(tuán)隊(duì)不知所措,從而致使其數(shù)據(jù)和流程面臨嚴(yán)峻風(fēng)險(xiǎn)。

網(wǎng)絡(luò)攻擊者一直在尋找利用云計(jì)算技術(shù)進(jìn)行攻擊的新方法。以最近發(fā)現(xiàn)的“Cloud Snooper”攻擊為例,該攻擊使用rootkit通過受害者的Amazon Web Services(AWS)環(huán)境和本地部署防火墻將惡意流量引入,然后再將遠(yuǎn)程訪問木馬程序植入到基于云計(jì)算的服務(wù)器上。隨著這些問題的不斷出現(xiàn),許多犯罪分子都依賴經(jīng)過實(shí)踐檢驗(yàn)的方法,例如強(qiáng)行使用憑據(jù)或訪問存儲(chǔ)在錯(cuò)誤配置的S3存儲(chǔ)桶中的數(shù)據(jù)。安全專家表示,企業(yè)云安全道阻且長,安全團(tuán)隊(duì)必須跟上技術(shù)發(fā)展的步伐。

在談及云平臺(tái)中的網(wǎng)絡(luò)攻擊鏈問題時(shí),Securosis公司分析師兼DisruptOps公司首席信息安全官(CISO)Rich Mogull表示:

“當(dāng)您要利用現(xiàn)有的安全技能并且要進(jìn)入一個(gè)完全不同的環(huán)境時(shí),務(wù)必先要弄清楚您真正需要關(guān)注的重點(diǎn)以及真實(shí)情況到底是什么,這將是一個(gè)巨大的挑戰(zhàn)。”

接下來,我們將討論其中一些常見的攻擊鏈,以及其他云攻擊技術(shù),這些都是安全專業(yè)人士和網(wǎng)絡(luò)犯罪分子的首要考慮因素。

1. 憑證泄露導(dǎo)致帳戶被劫持

導(dǎo)致帳戶劫持的API憑據(jù)公開是云平臺(tái)中的一個(gè)高危性攻擊鏈。Mogull在RSA大會(huì)的演講中表示:

“這種特殊的攻擊確實(shí)是最常見的攻擊類型之一。”

他表示,通過靜態(tài)憑據(jù)(在AWS中,靜態(tài)憑證是訪問密鑰和秘密密鑰,它們類似于用戶名和密碼,但用于AWS API 調(diào)用),攻擊者可以偽裝成用戶登錄賬戶并將資金轉(zhuǎn)移出去,因?yàn)檫@些憑據(jù)通常用于登錄并授權(quán)交易中的操作。而我們之所以必須使用這些密碼,是因?yàn)橛脩粝M承﹥?nèi)部部署數(shù)據(jù)中心在與云平臺(tái)對(duì)話時(shí),需要具備某種用戶名/密碼憑證的能力。

當(dāng)攻擊者獲得其中一個(gè)訪問密鑰時(shí),他們就可以在受其控制的主機(jī)或平臺(tái)上使用它,并執(zhí)行API調(diào)用以進(jìn)行惡意操作或特權(quán)升級(jí)。這些密鑰通常是通過GitHub、BitBucket、共享圖像、快照公開等方式泄露。網(wǎng)絡(luò)攻擊者反編譯Google Play商店應(yīng)用程序并提取靜態(tài)憑據(jù),然后便可以使用這些憑據(jù)。有人可能會(huì)侵入開發(fā)人員的筆記本電腦或?qū)嵗⒉榭此麄兊拿顨v史記錄或配置文件,以找到允許他們進(jìn)入云計(jì)算環(huán)境的訪問密鑰。

Mogull表示:

“我認(rèn)為,這確實(shí)是當(dāng)今云攻擊的最大單一載體……是眾多方法中的其中一種。尤其是公開發(fā)布內(nèi)容。”

他建議,用戶應(yīng)該盡量減少使用其憑證,并在代碼存儲(chǔ)庫和公司GitHub中進(jìn)行掃描。因?yàn)橐坏┻@些密鑰公開暴露,網(wǎng)絡(luò)攻擊者只需幾分鐘就可以對(duì)您的基礎(chǔ)架構(gòu)進(jìn)行嘗試攻擊。

2. 配置錯(cuò)誤

星巴克公司全球首席信息安全官(CISO)Andy Kirkland在今年的CSA信息峰會(huì)上的一次演講中表示,配置錯(cuò)誤在很大程度上或至少部分是“影子IT的品牌重塑”。幾乎任何人都可以得到一個(gè)S3存儲(chǔ)桶,并隨心所欲地使用它。與錯(cuò)誤配置有關(guān)的網(wǎng)絡(luò)攻擊仍然會(huì)發(fā)生,因?yàn)槠髽I(yè)組織經(jīng)常無法保護(hù)其存儲(chǔ)在公共云中的信息。

訪問控制可能被設(shè)置為公共或匿名;存儲(chǔ)桶策略或網(wǎng)絡(luò)安全策略可能過于寬松;或?qū)⒐矁?nèi)容分發(fā)網(wǎng)絡(luò)(CDN)設(shè)置為訪問私有數(shù)據(jù)。面對(duì)這些情況,可以肯定的是,被放置在對(duì)象存儲(chǔ)(Object Storage)中的敏感數(shù)據(jù)并沒有得到適當(dāng)?shù)谋Wo(hù)。網(wǎng)絡(luò)攻擊者通過掃描只要發(fā)現(xiàn)任何一個(gè)公開的數(shù)據(jù)存儲(chǔ),就能夠輕松地提取他們想要的數(shù)據(jù)。

Mogull表示,這些默認(rèn)值是安全的,但是可以很容易地將它們公開暴露。云計(jì)算提供商提供了減少這種情況的工具,但對(duì)于企業(yè)組織而言,這仍然是一個(gè)痛點(diǎn)。他建議,企業(yè)組織可以進(jìn)行持續(xù)性評(píng)估,并特別注意對(duì)象級(jí)別權(quán)限:在更改存儲(chǔ)桶級(jí)別權(quán)限時(shí),并不總是更改對(duì)象級(jí)別權(quán)限。

他說:

“這些問題確實(shí)很難解決,因?yàn)橛行┢髽I(yè)組織在這些環(huán)境中有成千上萬的對(duì)象,現(xiàn)在他們必須嘗試找到它們。而最好的辦法是使用控件‘不要讓任何人公開此信息’。”

如果確實(shí)需要公開某些內(nèi)容,則可以配置環(huán)境,以使所有內(nèi)容保持原狀,但以后不能公開其他內(nèi)容。

Oracle Cloud安全產(chǎn)品管理高級(jí)總監(jiān)Johnnie Konstantas表示:

“越來越多的關(guān)鍵工作負(fù)載運(yùn)行在公共云中。我認(rèn)為……公共云提供商有責(zé)任開展這種對(duì)話并商談一下接下來的發(fā)展計(jì)劃。”

3. 主流云計(jì)算服務(wù)是熱門目標(biāo)

隨著越來越多的組織將業(yè)務(wù)遷移到云環(huán)境中,網(wǎng)絡(luò)犯罪分子也將目光聚焦過來。這一點(diǎn)仿冒流行云計(jì)算服務(wù)(如Office 365)登錄頁面的釣魚攻擊中表現(xiàn)得尤為明顯。網(wǎng)絡(luò)犯罪分子正在尋找能為他們提供訪問云計(jì)算服務(wù)的憑據(jù)。

趨勢科技公司全球威脅通信負(fù)責(zé)人Jon Clay表示:

“不幸的是,許多企業(yè)組織仍在使用安全性薄弱的憑據(jù)。使用憑證填充的部分原因是,網(wǎng)絡(luò)攻擊者開始用帶有網(wǎng)絡(luò)釣魚頁面的釣魚郵件來定位云基礎(chǔ)設(shè)施和帳戶。”

Imperva公司在其最新發(fā)布的《網(wǎng)絡(luò)威脅指數(shù)》調(diào)查報(bào)告中指出,網(wǎng)絡(luò)犯罪分子正在更多地利用公共云子源,該報(bào)告發(fā)現(xiàn),在2019年11月至2019年12月之間,源自公共云的Web攻擊增加了16%。其中,Amazon Web Services(AWS)是最受歡迎的來源,在所有源自公共云的網(wǎng)絡(luò)攻擊中占據(jù)52.9%。

在另一個(gè)關(guān)于濫用主要云服務(wù)的問題上,研究人員報(bào)告了一種新的下載程序,主要用于下載遠(yuǎn)程訪問木馬和信息竊取程序。據(jù)Proofpoint報(bào)道稱:

“GuLoader在多個(gè)威脅組織中越來越受歡迎,并且通常會(huì)將加密的有效載荷存儲(chǔ)在Google Drive或Microsoft OneDrive上。它經(jīng)常被嵌入到容器文件中,例如.iso或.rar,除此之外,研究人員還發(fā)現(xiàn)它可以直接從云計(jì)算托管平臺(tái)下載。”

4. 加密貨幣挖礦(Cryptomining)

在進(jìn)入云端之后,許多網(wǎng)絡(luò)入侵者會(huì)繼續(xù)進(jìn)行加密貨幣挖礦活動(dòng):大多數(shù)企業(yè)面臨的一種低威脅性、高可能性的攻擊類型。Mogull表示,每個(gè)擁有云計(jì)算賬戶的人都遇到過這個(gè)問題。

這種攻擊是如何實(shí)踐的呢?網(wǎng)絡(luò)攻擊者可以獲得RunInstance、虛擬機(jī)或容器的憑據(jù),運(yùn)行大型實(shí)例或虛擬機(jī),運(yùn)行并注入Cryptominer并連接到網(wǎng)絡(luò),然后對(duì)其結(jié)果進(jìn)行篩選。或者,它們可能危害泄露的實(shí)例、虛擬機(jī)或容器,并在其中注入加密貨幣礦工(Cryptominer)。星巴克公司首席安全架構(gòu)師Shawn Harris表示:

“在所有網(wǎng)絡(luò)攻擊中,有78%的網(wǎng)絡(luò)攻擊是由利益驅(qū)動(dòng)的。而加密貨幣挖掘是一種通過訪問獲利的非常快速的方法。”

趨勢科技公司的Clay表示,服務(wù)器仍然是最好的加密平臺(tái),但是具有訪問權(quán)限的攻擊者正在采取措施隱瞞其活動(dòng)。過去,攻擊者習(xí)慣“搶奪系統(tǒng)上的所有東西”,這種張揚(yáng)的方式很容易被受害者察覺。現(xiàn)在,他們學(xué)會(huì)了節(jié)制自己的行為,以躲避企業(yè)的監(jiān)視。

5. 服務(wù)器端請(qǐng)求偽造

服務(wù)器端請(qǐng)求偽造(SSRF),指的是利用漏洞偽造服務(wù)器端發(fā)起請(qǐng)求,從而突破客戶端獲取不到數(shù)據(jù)限制。這是一種危險(xiǎn)的攻擊方法,并且在云計(jì)算環(huán)境中日益嚴(yán)重。由于使用了元數(shù)據(jù)API,它允許應(yīng)用程序訪問底層云基礎(chǔ)設(shè)施中的配置、日志、憑據(jù)和其他信息,這使得SSRF成為了一種威脅。元數(shù)據(jù)API只能在本地訪問,但是,SSRF漏洞使它可以從Internet訪問。一旦被利用,網(wǎng)絡(luò)攻擊者就有能力實(shí)現(xiàn)橫向移動(dòng)并進(jìn)行網(wǎng)絡(luò)偵察。

Mogull補(bǔ)充道,這是一種更加復(fù)雜的攻擊類型。網(wǎng)絡(luò)攻擊者首先會(huì)識(shí)別出具有潛在服務(wù)器端請(qǐng)求偽造(SSRF)漏洞的實(shí)例或容器,并利用該實(shí)例或容器通過元數(shù)據(jù)服務(wù)提取憑據(jù),然后在網(wǎng)絡(luò)攻擊者的環(huán)境中使用該憑據(jù)建立會(huì)話。自此,攻擊者便可以執(zhí)行API調(diào)用以提升特權(quán)或采取其他惡意措施。

不過,要使服務(wù)器端請(qǐng)求偽造((SSRF)成功,還必須完成一些工作:必須向Internet公開某些內(nèi)容,它必須包含服務(wù)器端請(qǐng)求偽造(SSRF)漏洞,并且必須具有允許它在其他地方工作的身份和訪問管理(IAM)權(quán)限。除此之外,它還必須要擁有元數(shù)據(jù)服務(wù)的一個(gè)版本。

6. 云供應(yīng)鏈中的缺口

Splunk公司高級(jí)副總裁兼安全市場總經(jīng)理Song Haiyan認(rèn)為,企業(yè)組織沒有充分考慮將云數(shù)字供應(yīng)鏈視為潛在的安全風(fēng)險(xiǎn),也沒有考慮事件響應(yīng)在這種環(huán)境下的意義。

她解釋稱,我們使用的許多服務(wù)和應(yīng)用程序……絕不僅僅是來自一家公司。例如,當(dāng)您通過一個(gè)共享應(yīng)用程序訂購汽車時(shí),會(huì)涉及到多個(gè)參與者:一家用于處理交易的支付公司,另一家提供GPS數(shù)據(jù)的公司。如果有人破壞了這個(gè)過程的一部分,將人送到了錯(cuò)誤的地方,那么當(dāng)所有這些API都由不同的供應(yīng)商控制時(shí),您將如何進(jìn)行事件響應(yīng)?

對(duì)此,Song Haiyan補(bǔ)充道,我們處于API經(jīng)濟(jì)之中。應(yīng)用程序是使用API服務(wù)構(gòu)建的,但是如果云中出現(xiàn)問題,則其背后的組織將需要適當(dāng)?shù)目梢娦院土鞒虂硖幚硭J欠窬哂蟹?wù)級(jí)別協(xié)議(SLA)和事件響應(yīng)程序?我們?nèi)绾翁峁┛梢娦院透櫺裕磕滥愕姆?wù)提供者是誰嗎?您了解他們的聲譽(yù)現(xiàn)狀嗎?要知道,與信譽(yù)狀況良好的供應(yīng)商合作對(duì)您的企業(yè)將很有幫助。

7. 暴力攻擊和訪問即服務(wù)(Access-as-a-Service)

對(duì)于趨勢科技公司的Clay而言,暴力攻擊是頭等大事。他說,網(wǎng)絡(luò)攻擊者已經(jīng)開始制作帶有鏈接到與云計(jì)算基礎(chǔ)設(shè)施和帳戶相關(guān)的惡意頁面的釣魚郵件。彈出窗口可能會(huì)誘導(dǎo)受害者在仿冒Office 365和其他云計(jì)算應(yīng)用程序的虛假登錄頁面中輸入其用戶名和密碼等信息。

網(wǎng)絡(luò)威脅者都在尋找登錄憑據(jù)。一些攻擊者會(huì)使用該訪問權(quán)限進(jìn)行加密貨幣挖礦活動(dòng)或?qū)ふ矣袃r(jià)值的數(shù)據(jù)。還有一些攻擊者什么也不用做:他們只需要在暗網(wǎng)上購買訪問即服務(wù)(Access-as-a-Service)即可。網(wǎng)絡(luò)攻擊者可以訪問企業(yè)組織的云計(jì)算環(huán)境,然后為另一個(gè)威脅小組管理該訪問。例如,運(yùn)營商Emotet可能會(huì)將其訪問權(quán)出售給Sodinokibi或Ryuk勒索軟件運(yùn)營商。Clay指出,訪問即服務(wù)(Access-as-a-Service)這種方式在勒索軟件群體中非常流行,因?yàn)樗麄兛梢怨?jié)省掉入侵目標(biāo)企業(yè)的過程。

提供訪問即服務(wù)(Access-as-a-Service)的人可以從犯罪團(tuán)伙那里得到錢,而犯罪分子的錢又是從受害者那里獲取的。隨著這種方式逐漸流行開來,我們也將看到更少的惡意軟件以及更多的直接性黑客攻擊活動(dòng)。

-

云計(jì)算

+關(guān)注

關(guān)注

39文章

7850瀏覽量

137877 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3193瀏覽量

60209 -

網(wǎng)絡(luò)攻擊

+關(guān)注

關(guān)注

0文章

331瀏覽量

23534

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

HPC云計(jì)算的技術(shù)架構(gòu)

常見的容器云服務(wù)引擎有哪些?

網(wǎng)絡(luò)攻擊中常見的掩蓋真實(shí)IP的攻擊方式

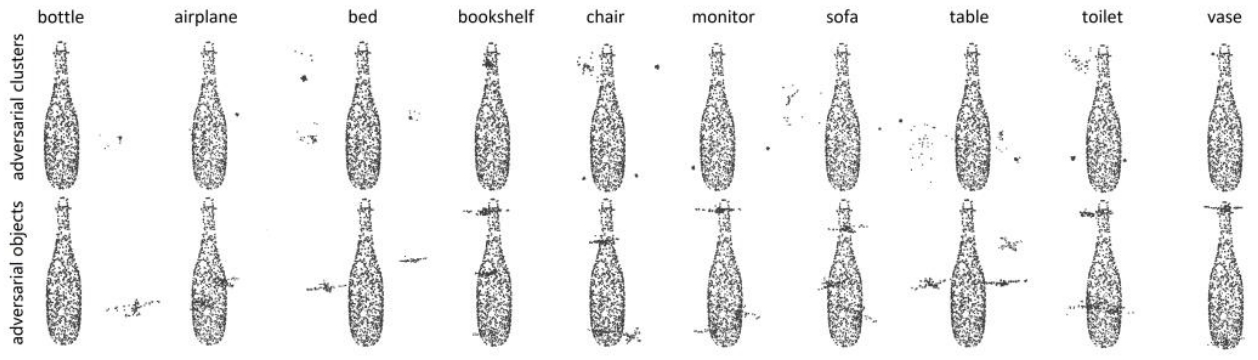

鑒源實(shí)驗(yàn)室·如何通過雷達(dá)攻擊自動(dòng)駕駛汽車-針對(duì)點(diǎn)云識(shí)別模型的對(duì)抗性攻擊的科普

云計(jì)算與邊緣計(jì)算的結(jié)合

IBM發(fā)布最新云威脅態(tài)勢報(bào)告:憑證盜竊仍是主要攻擊手段,企業(yè)亟需強(qiáng)健的云安全框架

IP定位技術(shù)追蹤網(wǎng)絡(luò)攻擊源的方法

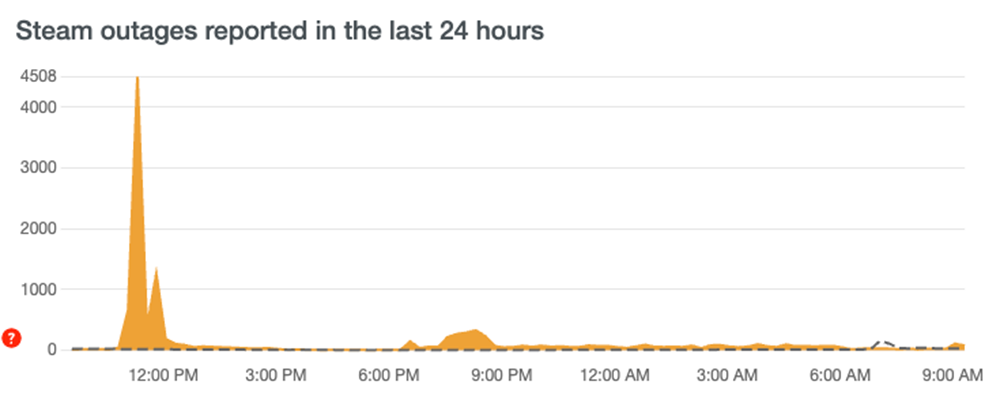

Steam歷史罕見大崩潰!近60個(gè)僵尸網(wǎng)絡(luò),DDoS攻擊暴漲2萬倍

如何理解云計(jì)算?

關(guān)于云計(jì)算的3個(gè)誤解

如何預(yù)防云服務(wù)器被攻擊?

云計(jì)算安全技術(shù)與信息安全技術(shù)之間的關(guān)系

云網(wǎng)絡(luò)與云計(jì)算:有什么區(qū)別?

云計(jì)算:七個(gè)常見的攻擊鏈和云攻擊技術(shù)

云計(jì)算:七個(gè)常見的攻擊鏈和云攻擊技術(shù)

評(píng)論